Endpoint Security von Elastic

Die KI-gestützte Security-Analytics von Elastic befähigt Sie durch umfassenden Endpunktschutz. Erkennen, untersuchen und bekämpfen Sie Bedrohungen schneller mit einem einzigen Agent und einer zentralisierten Konsole. Gewinnen Sie verwertbare Erkenntnisse für eine proaktive Verteidigungshaltung. Jeweils auf Basis der Search AI-Plattform.

Bewährter Malware-Schutz

Endpoint-Sicherheit für alle

Signaturlose Verhinderung von Angriffen auf Endpoints, Verhaltens-Analytics, zentralisierte Erkennung und schnelle und fundierte Bekämpfung helfen, Bedrohungen abzuwenden.

Umfassende Vermeidung

Sichern Sie Ihre Windows-, macOS- und Linux-Systeme mit Endpoint Security von Elastic. Verhindern Sie Ransomware, stoppen Sie Malware und vereiteln Sie fortgeschrittene Bedrohungen mit verhaltensbasierter Vermeidung. Profitieren Sie von zusätzlichen Schutzvorkehrungen, die von den Elastic Security Labs und unserer globalen Nutzer-Community zur Verfügung gestellt werden.

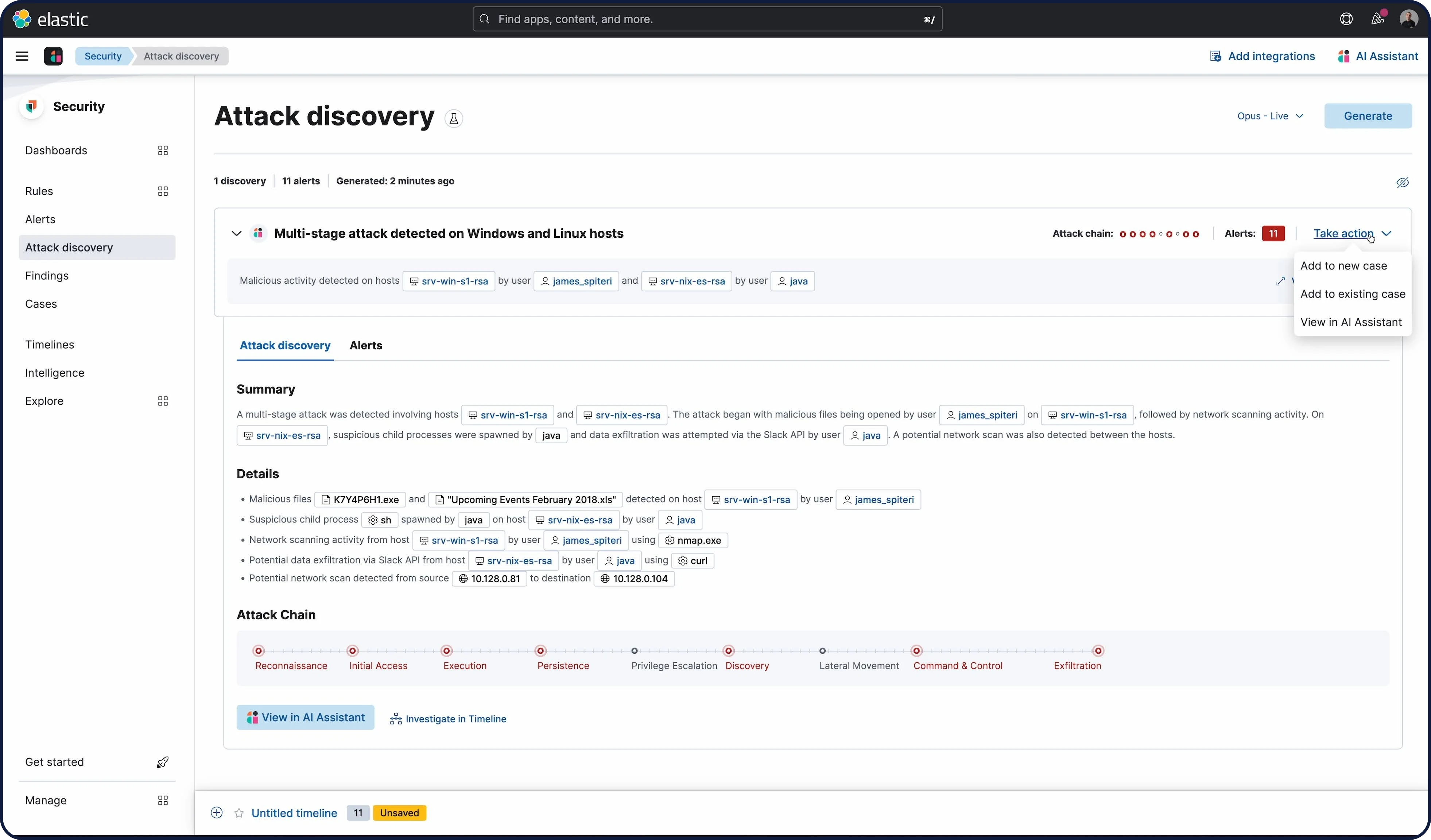

Sichtbarkeit und Verteidigung verbessern mit XDR

Gehen Sie über den Endpoint hinaus. Sammeln Sie Telemetriedaten in Ihren Sicherheitstools, um kontextualisierte Erkenntnisse und tiefere Einblicke zu gewinnen. Überwachen Sie Aktivitäten mit integrierten Dashboards. Wählen Sie Ihren Sicherheitsansatz: Native Sicherheit ohne Zusatzkosten oder mit erweitertem Schutz, indem Sie Daten aus Ihren vorhandenen Tools ingestieren.

Versteckte Bedrohungen aufdecken

Generieren Sie umsetzbare Alerts, indem Sie Hostaktivitäten fortlaufend mit umfangreichen Umgebungsdaten korrelieren. Starten Sie Hunts auf der Grundlage von Anomalien, die mit vordefinierten Machine-Learning-Jobs erkannt wurden.

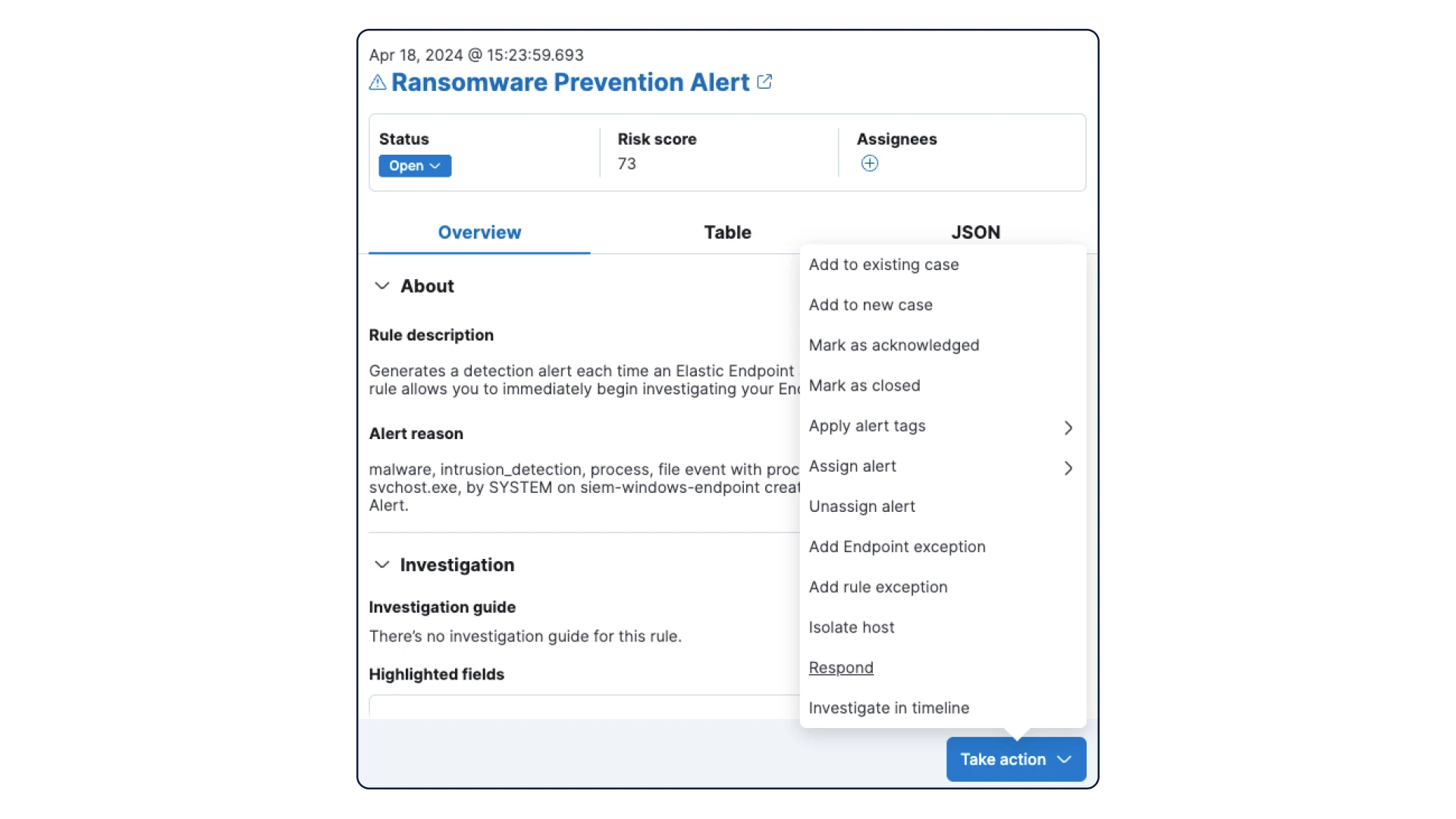

Bedrohungen aufdecken, Antworten automatisieren

Befähigen Sie Analysten mit umfassendem Kontext, Visualisierungen und KI-gestützter Security-Analytics, um Untersuchungen schnell abzuwickeln. Orchestrieren Sie automatisierte Antworten, um durch Erkennungen ausgelöste Bedrohungen anhand nativer Bekämpfungsmaßnahmen zu beenden, auszusetzen oder zu isolieren. Stellen Sie nahtlos eine Verbindung zu SOAR-Plattformen für Playbooks und weiter gefasste Bekämpfungsmaßnahmen her. Decken Sie die Wahrheit auf und neutralisieren Sie Bedrohungen schneller.

Häufig gestellte Fragen

Endpoint Security von Elastic ist eine robuste Endpoint-Security-Lösung, die Ransomware und Malware verhindert, komplexe Bedrohungen erkennt und wichtige Kontextdaten für Untersuchung und Abwehr liefert. Alles auf einer offenen Plattform für Infrastruktur und Hosts an beliebigen Orten.

Endpoint Security von Elastic liefert fortgeschrittenen Bedrohungsschutz für Endpoint-Geräte durch Machine Learning und Verhaltensanalysen. So ist sichergestellt, dass ausgeklügelte Bedrohungen in Echtzeit erkannt werden. Mit der Integration von Extended Detection and Response (XDR) korreliert es Daten aus mehreren Quellen, um eine umfassende Ansicht der Sicherheitsvorfälle zu erhalten, wodurch die Erkennungsgenauigkeit und Abwehrgeschwindigkeit verbessert werden. Die Endpoint-Security-Lösung ist besonders stark, wenn es um Security-Analytics geht. Sie bietet leistungsstarke Tools für die Datenvisualisierung und -analyse. Dadurch ist es Sicherheitsteams möglich, verwertbare Erkenntnisse aus großen Datensätzen abzuleiten, sodass sie fundiertere Entscheidungen treffen und ihre Verteidigung gegen wachsende Bedrohungen stärken können.

Endpoint Security von Elastic rüstet Analysten mit fortgeschrittener Endpoint-Bedrohungserkennung mittels Machine Learning und Verhaltensanalysen aus. Die Integration von Extended Detection and Response (XDR) liefert eine ganzheitliche Ansicht von Bedrohungen, indem sie Daten aus unterschiedlichen Quellen korreliert. Analysten profitieren von aktueller Threat Intelligence, einer offenen Architektur für nahtlose Tool-Integration und kollaborativen Tools wie Elastic Assistant für effizientes Triage- und Incident-Management. Dieser umfassende Ansatz ermöglicht es Analysten, Bedrohungen schnell und effektiv in Echtzeit zu verwalten.

Endpoint Security von Elastic bietet flexible Preisgestaltungspläne für Ihre Anforderungen und Ihr Budget.

- Fangen Sie kostenlos an, indem Sie die Kern-Features erkunden und sich mit der Plattform vertraut machen.

- Stufen Sie auf ein Abonnement hoch, um fortgeschrittene Funktionen wie XDR, automatisierte Abwehr und ausführliche Analysen freizuschalten.

- Für große Deployments, die Lösungen auf umfangreiche Anforderungen und komplexe Umgebungen zuschneiden, können Sie ein individuelles Angebot anfordern.

Besuchen Sie unsere Preisseite, um weitere Informationen zu erhalten und die perfekte Endpoint-Security-Lösung für Ihre Sicherheitsanforderungen zu finden.

Endpoint Security von Elastic ist eine Cloud-native Endpoint-Security-Lösung, die Sicherheitsteams bei der Verhinderung, Erkennung und Abwehr von Bedrohungen in all ihren Endpoint-Geräten unterstützt. Sie nutzt das Potenzial von Elastic Agent und Elastic Common Schema (ECS), um Daten aus verschiedenen Quellen (z. B. Betriebssystemereignissen, Netzwerkaktivität und Nutzerverhalten) zu erheben und zu analysieren. Endpoint Security von Elastic lässt sich auch in Endpoint Security-Features wie Threat Intelligence, Machine Learning und Case Management integrieren, um einen umfassenden und modernen SecOps-Ansatz zur Verfügung zu stellen.

Starten Sie Ihre kostenlose Testversion noch heute! Unser umfassender Einsteiger-Leitfaden führt Sie schrittweise durch diesen Vorgang.