Palo Alto Networks et Elastic

Ingérez les données essentielles pour réaliser une analyse à l'échelle de l'entreprise.

Présentation de la solution

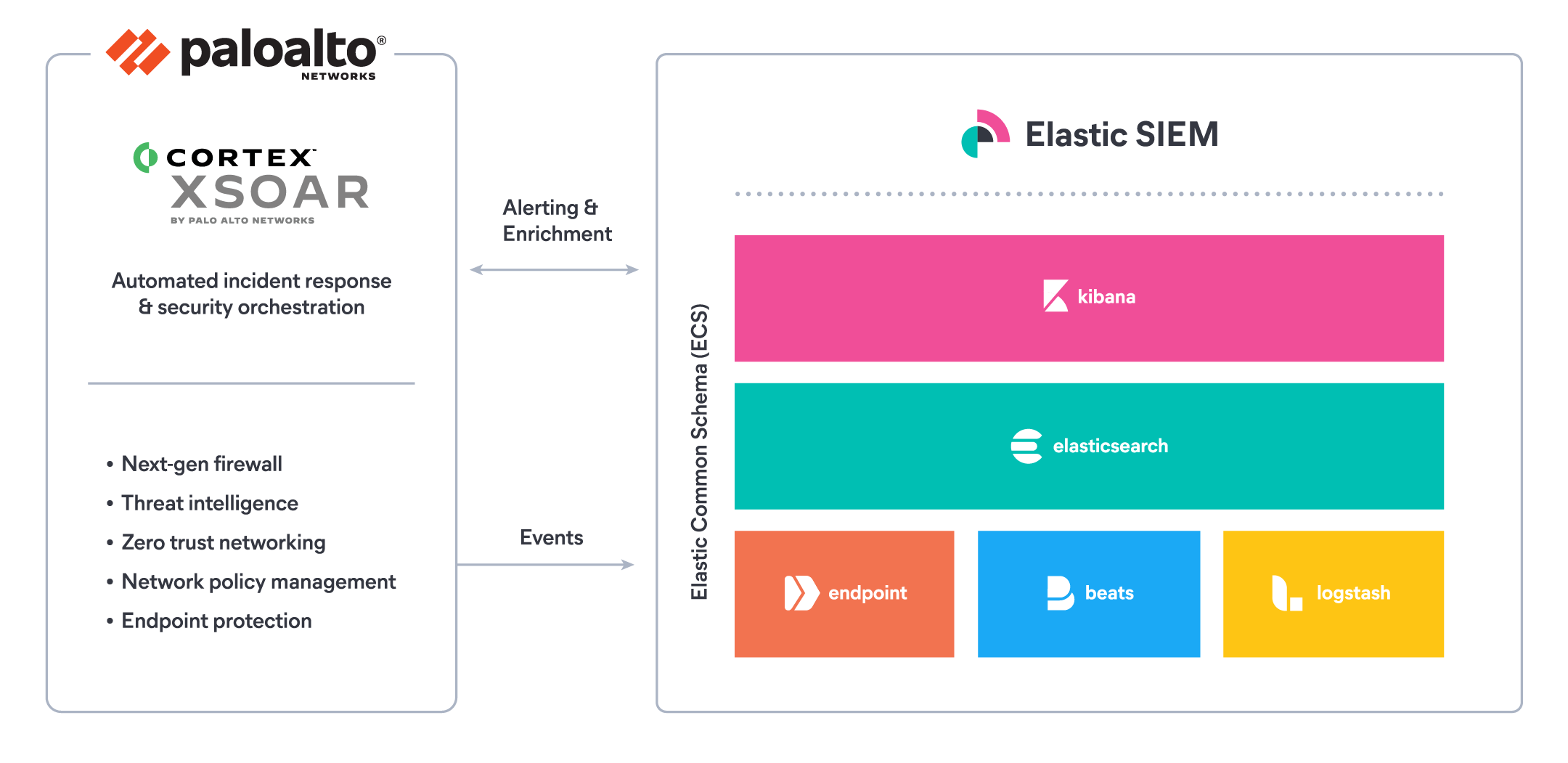

Palo Alto Networks et Elastic fournissent une solution intégrée pour la détection des menaces en temps quasi réel, le tri et l'examen des incidents interactifs ainsi que la réponse automatisée. Conjointement, la solution aide les organisations à se protéger contre les attaques pouvant mener à des violations de données et autres pertes ou dégâts.

Elastic SIEM tire profit de la vitesse, de la scalabilité ainsi que de la pertinence d'Elasticsearch, et fournit une intégration de données organisée avec les logs de Palo Alto Network afin d'activer la recherche, l'analyse et la corrélation croisées de source de données. Elastic SIEM fournit un espace de travail interactif pour que les analystes puissent rapidement identifier les activités suspectes, pivoter entre toutes les sources de données et rassembler des preuves pertinentes pour un incident.

Les intégrations bidirectionnelles entre Cortex XSOAR et Elasticsearch permettent aux équipes d'opérations de sécurité d'automatiser et d'orchestrer des actions de réponse via des playbooks prédéfinis : rationalisation et standardisation des réponses aux incidents, de leur résolution, ainsi que de la gestion du cycle de leur vie.

Capacités principales

Palo Alto Networks et Elastic aident les équipes de sécurité à naviguer plus rapidement dans le paysage actuel complexe des menaces, en fournissant une solution intégrée qui a fait ses preuves dans les installations d'analyse de sécurité à grande échelle du monde entier. En utilisant les deux simultanément, vous pouvez :

- Ingérer les logs du pare-feu de Palo Alto Networks, normalisés par le format Elastic Common Schema dans Elastic SIEM en utilisant le module prédéfini Filebeat Palo Alto Networks

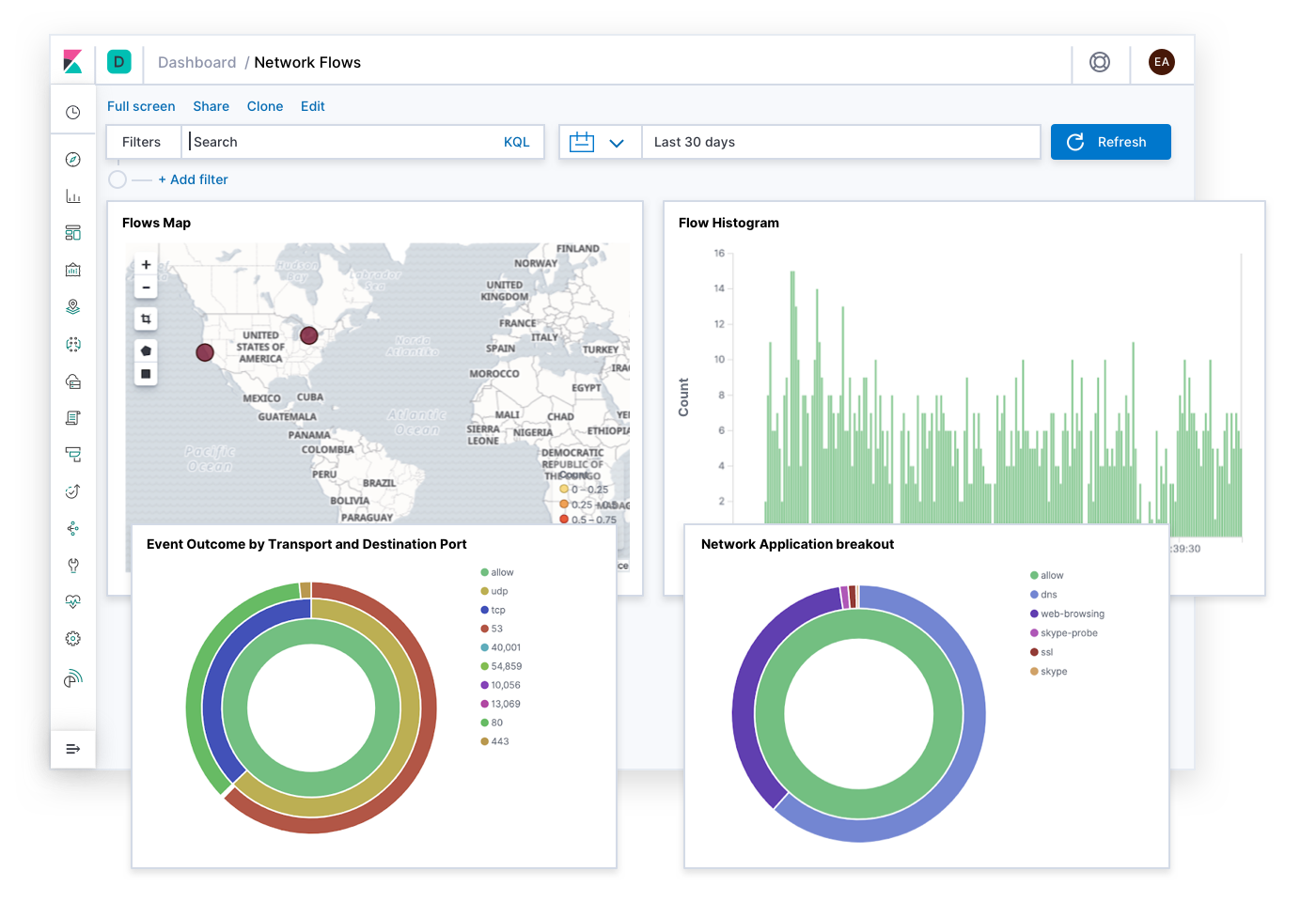

- Visualiser, rechercher et être corrélé aux logs de Palo Alto Networks avec d'autres informations relatives à la sécurité dans Kibana, à l'aide d'Elastic SIEM, des tableaux de bord, des cartes thermiques et géographiques ainsi que des affichages infographiques pour activer la recherche de menaces en temps réel et la détection automatisée

- Appliquer les alertes Elastic et les fonctionnalités de Machine Learning afin d’automatiser la détection de menaces dans plusieurs sources de données et réduire les faux positifs, d’aider les analystes et opérateurs à prioriser, et d’atténuer les fausses alertes

- Les alertes de détection Elastic SIEM peuvent déclencher les playbooks Cortex XSOAR, qui orchestrent des actions de réponse dans la suite de produits entière, en un unique workflow

Cas d'utilisation

Elastic et Palo Alto Networks collaborent pour prendre en charge des cas d'utilisation d'une importance vitale.

Délit d'initié et stratégie Zero Trust : la stratégie Zero Trust devrait être la base de toute exécution d'opération. Toutefois, en raison de la diversité des réseaux, il est important de savoir exactement où déployer les contrôles Zero Trust. Elastic peut collecter des logs et des netflows, établir des points de comparaison et aider à déterminer là où les règles Zero Trust seraient les plus efficaces. Les fonctionnalités de Machine Learning identifient les anomalies et déclenchent des alertes dont les administrateurs peuvent se servir pour automatiser les actions (p. ex. règles de pare-feu) dans Demisto.

Threat Intelligence : Palo Alto Networks fournit des outils sophistiqués de Threat Intelligence qui aident à identifier les menaces dans le réseau, et Elastic facilite l'intégration de ces outils et en optimise l'utilisation dans des contextes en temps réel. Les flux ingérés via Minemeld, par exemple, peuvent incorporer des balises AutoFocus qui sont continuellement ingérées dans Elastic SIEM, ce qui les rend disponibles pour la recherche, la catégorisation et l'attribution en temps quasi-réel dans les outils d'analyse.

IoT et SCADA : des flux de capteur issus de tous les types d'appareils peuvent être ingérés dans Elastic aux fins d'analyse et de reporting. Les anomalies identifiées par le Machine Learning peuvent entraîner le déclenchement d'alertes dans Demisto qui agissent immédiatement afin d'isoler et de contrôler les appareils problématiques. Les professionnels peuvent mettre en corrélation l'analyse du service de sécurité IoT Zingbox avec les indicateurs d'autres sources de données d'entreprise pour valider les évaluations et même automatiser les actions de réponse comme la segmentation ou la mise en quarantaine.

NetOps et SIEM : les données réseau sont l'un des principaux flux de renseignements sur lesquels les équipes de cybersécurité s'appuient pour monitorer et identifier les comportements des menaces. Et elles peuvent en tirer un maximum de valeur lorsqu'elles combinent ces données à d'autres indicateurs. Les flux réseau détaillés du pare-feu nouvelle génération de Palo Alto Networks peuvent être automatiquement normalisés via Elastic Common Schema, et ingérés en temps quasi-réel. Une fois indexés, ils peuvent être mis en corrélation avec d'autres sources de données, puis automatiquement analysés avec des outils comme le Machine Learning non supervisé afin de révéler des informations intéressantes et de pouvoir ainsi établir l'ordre de priorité des réponses à apporter.

Réponse et orchestration automatisées : avec plus de 300 manuels fournisseur intégrés (un nombre qui ne cesse de croître), Cortex XSOAR est une plateforme puissante pour l'automatisation des actions dans un environnement multi-fournisseurs. Les analyses de données et les informations révélées grâce à Elastic peuvent permettre d'exécuter des opérations automatiques en les adossant à Cortex XSOAR, tandis que Cortex XSOAR peut s'appuyer sur Elastic pour obtenir un accès aux données en temps réel et les agréger.

En savoir plus

On dit que l'union fait la force. Nous en avons clairement la preuve avec la collaboration entre Elastic et Palo Alto Networks. Pour en savoir plus, consultez les ressources techniques ci-dessous ou contactez votre équipe Elastic locale.

- Documentation sur le module Filebeat pour l'ingestion des données PAN dans Elasticsearch

- Webinar sur la migration des données dans Elastic Common Schema (ECS)

- Contactez Elastic pour en savoir plus sur cette intégration