Elastic Security 7.6.0 veröffentlicht

In diesem Blogpost wird auf die Lösungen „Elastic Endpoint Security“ und „Elastic SIEM“ verwiesen. Diese Lösungen sind in unserem Produkt „Elastic Security“ aufgegangen. Elastic Security ist breiter angelegt als die alte Lösung und bietet u. a. Endpoint-Security, SIEM, Threat-Hunting und Cloud-Monitoring.

Aufbauend auf den Stärken von Elastic Endpoint Security und Elastic SIEM bietet Elastic Security 7.6 über eine vereinheitlichte Benutzeroberfläche neuartige Einblicke und Funktionen zum Schutz vor Bedrohungen. Neu in dieser Version ist die Automatisierung der zentralisierten Erkennung von Bedrohungen in der SIEM-App. Außerdem wurden die Endpunkterkennungsfähigkeiten auf Windows-Hosts verbessert. Der Zugriff auf neue Datenquellen und Verbesserungen in der gesamten Elastic SIEM-App unterstützen Security-Experten bei der schnelleren Erkennung und Bekämpfung von Bedrohungen. Sehen wir uns genauer an, was Elastic Security 7.6 an Neuem bringt.

Reduzierung der Verweildauer auf beinahe Null dank neuer SIEM-Erkennungs-Engine und auf MITRE ATT&CK™ basierenden Regeln

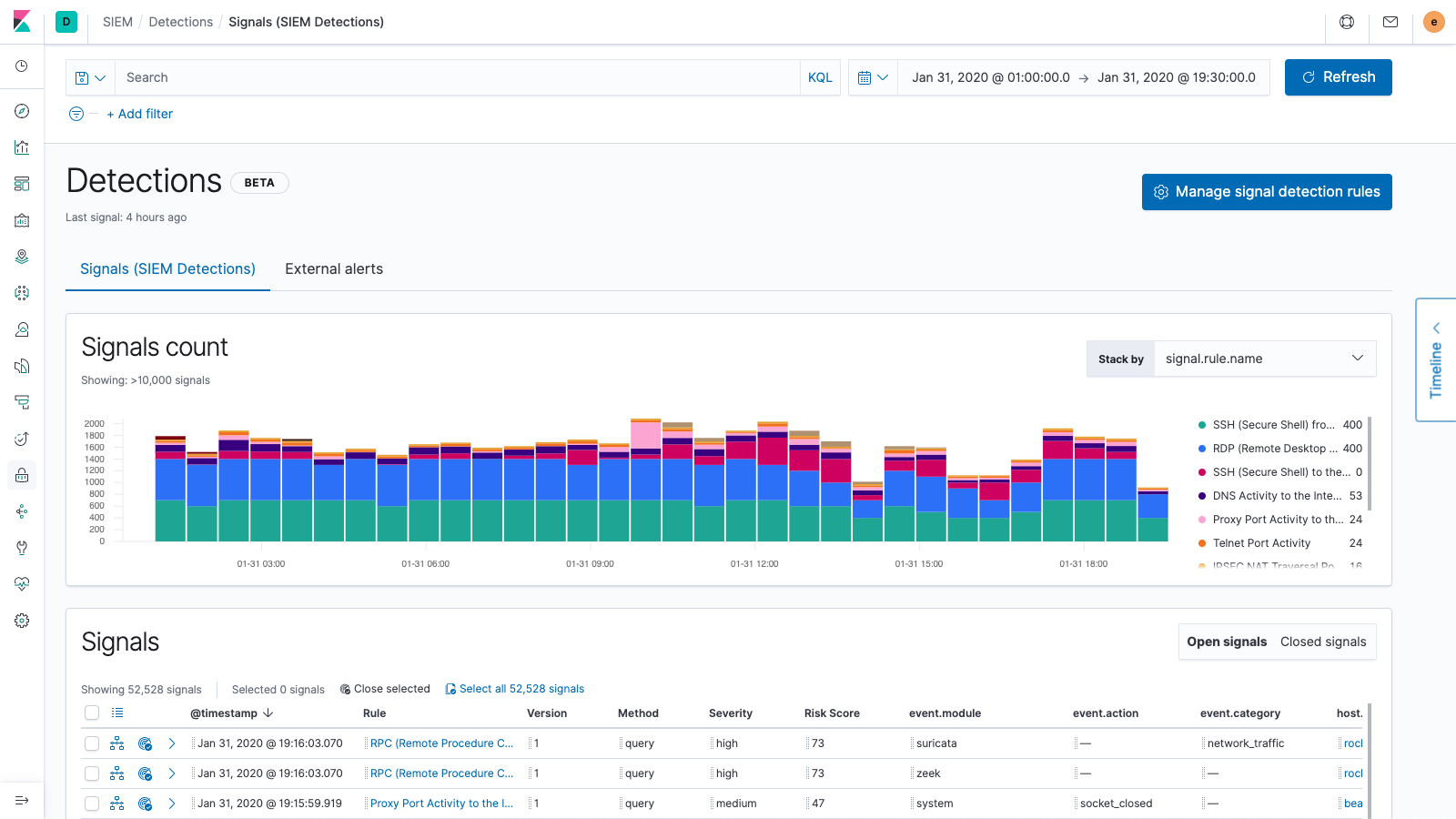

Neu in Elastic Security 7.6 ist eine SIEM-Erkennungs-Engine, die die Erkennung von Bedrohungen automatisiert, den MTTD-Wert (Mean Time to Detect – mittlere Zeit bis zur Erkennung) auf ein Minimum reduziert und es dem Security-Team erlaubt, sich auf Aufgaben zu konzentrieren, die nur durch menschliche Intuition und menschliche Kompetenzen gelöst werden können. Mit der Einführung von Elastic SIEM, in dessen Hintergrund Elasticsearch arbeitet, konnte die für die Untersuchung von Sicherheitsproblemen erforderliche Zeit bereits von Stunden auf Minuten reduziert werden. Die neue automatisierte Erkennungsfunktion in 7.6 verringert die Verweildauer von Bedrohungen noch weiter, da sie Bedrohungen erkennt, die ohne die Funktion unter dem Radar geblieben wären.

Elastic führt außerdem zum Start fast 100 vorkonfigurierte Regeln ein, die auf der ATT&CK-Knowledge-Base basieren, um Anzeichen für Bedrohungen zu erkennen, die von anderen Tools häufig nicht gefunden werden. Diese von Security-Experten bei Elastic entwickelten und gepflegten Regeln, die im Zuge des Auftretens neuer Bedrohungen kontinuierlich aktualisiert werden, spüren automatisch Tools, Taktiken und Prozeduren auf, die auf Bedrohungsaktivitäten hindeuten. Die Erkennungs-Engine generiert Risiko- und Schweregrad-Scores für Signale, die Analysten dabei helfen, eine schnelle Vorabeinstufung von Problemen vorzunehmen und sich dann wieder den Problemen zuzuwenden, die die höchste Priorität haben.

„Elastic hat unserem Security-Team dabei geholfen, sich auf das Wesentliche zu konzentrieren, indem es uns mit den Tools versorgt hat, die wir zum effizienten Durchsuchen von Millionen von Logdaten benötigen, während gleichzeitig die Zahl der Alarme auf ein überschaubares Maß reduziert wurde“, so Maxim Verreault, Security Manager bei Skytech Communications. „Die in 7.6 neu hinzukommenden vorkonfigurierten Signalerkennungsregeln in Elastic SIEM ermöglichen es uns, die Analyse unseres gesamten Bestands an Observability-Daten zu automatisieren und ohne Zeitverzug auf Bedrohungen zu reagieren. Elastic Security 7.6 bietet außerdem interessante neue Möglichkeiten für die Vernetzung innerhalb der Security-Community. Wir Experten können jetzt untereinander selbstdefinierte Signalerkennungsregeln austauschen, die bei der schnellen Erkennung neu aufkommender Bedrohungen helfen – das kommt allen zugute.“

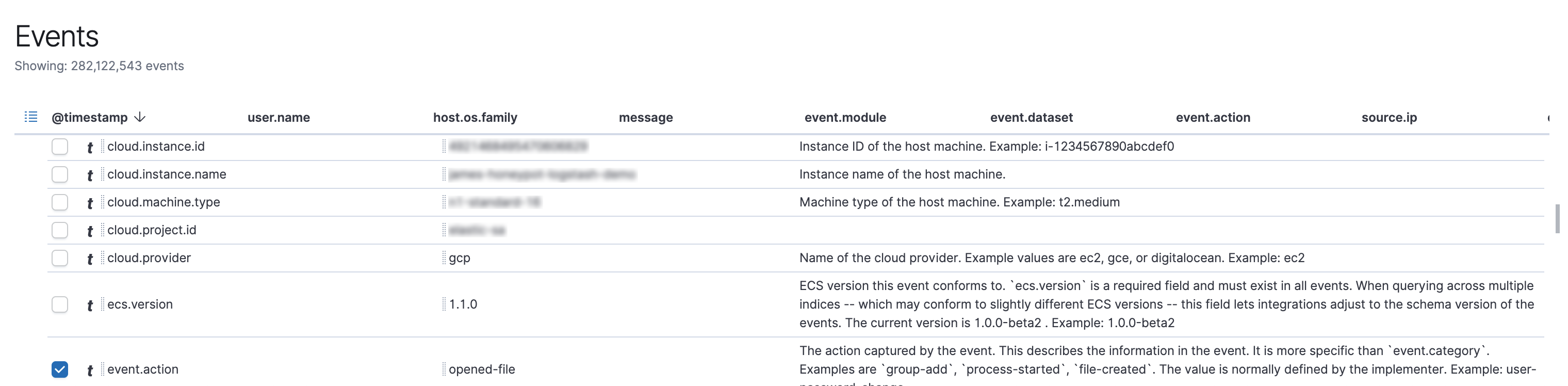

Die Regeln können für Elastic Common Schema (ECS)-konforme Daten aus Windows-, macOS- und Linux-Systemen sowie für Netzwerkinformationen aus anderen Quellen genutzt werden. Security-Teams haben zwar die Möglichkeit, Regeln zu erstellen oder anzupassen, aber wenn ihre Umgebung um neue ECS-konforme Datenquellen erweitert wird, brauchen sie sie nicht selbst zu schreiben.

Die integrierten Elastic SIEM-Regeln zur Bedrohungserkennung werden von den Security-Experten bei Elastic entwickelt und gepflegt und ergänzen sowohl die Machine-Learning-gestützte Anomalieerkennung der SIEM-App als auch die Host-basierten Schutzfunktionen von Elastic Endpoint Security. Apropos …

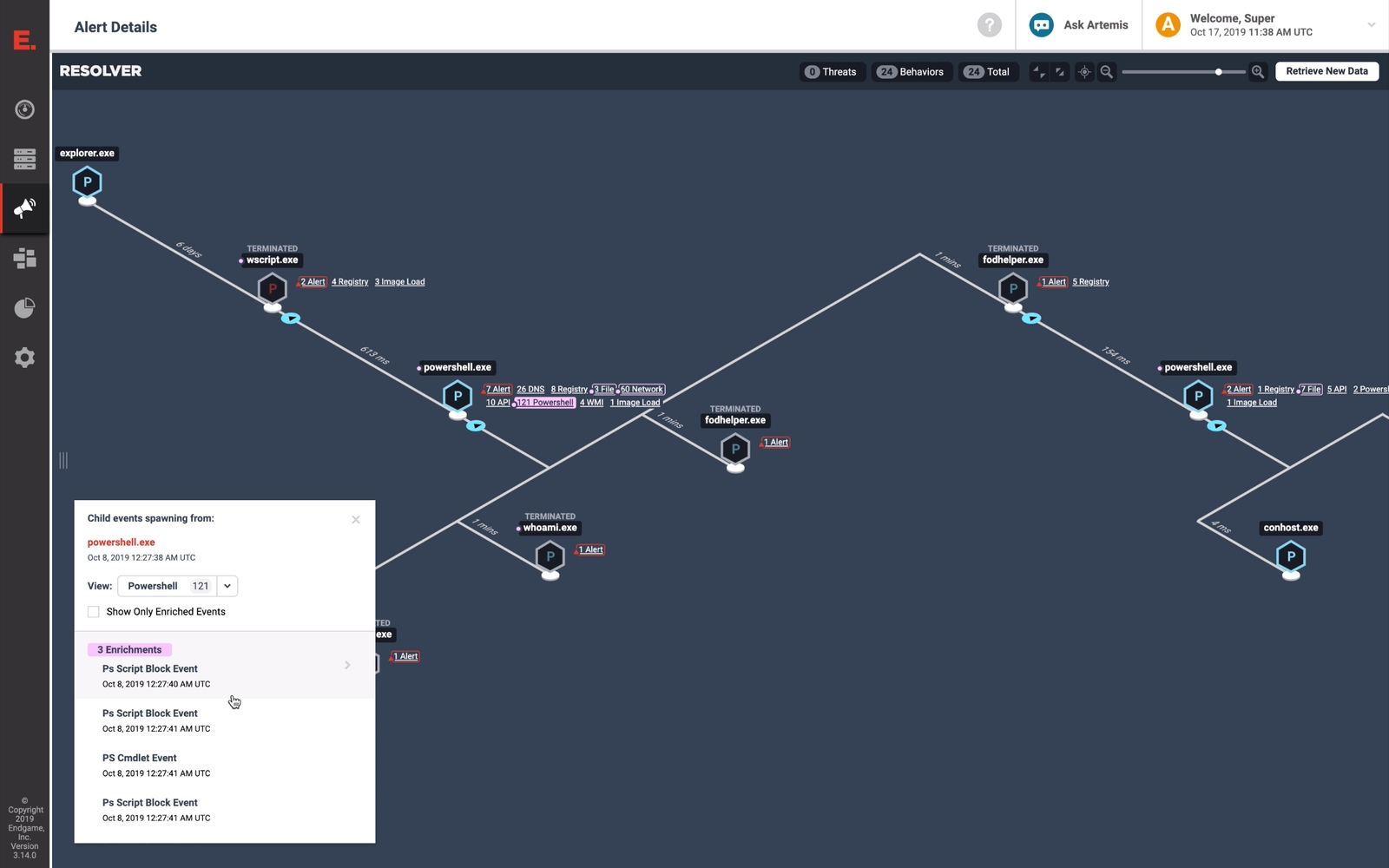

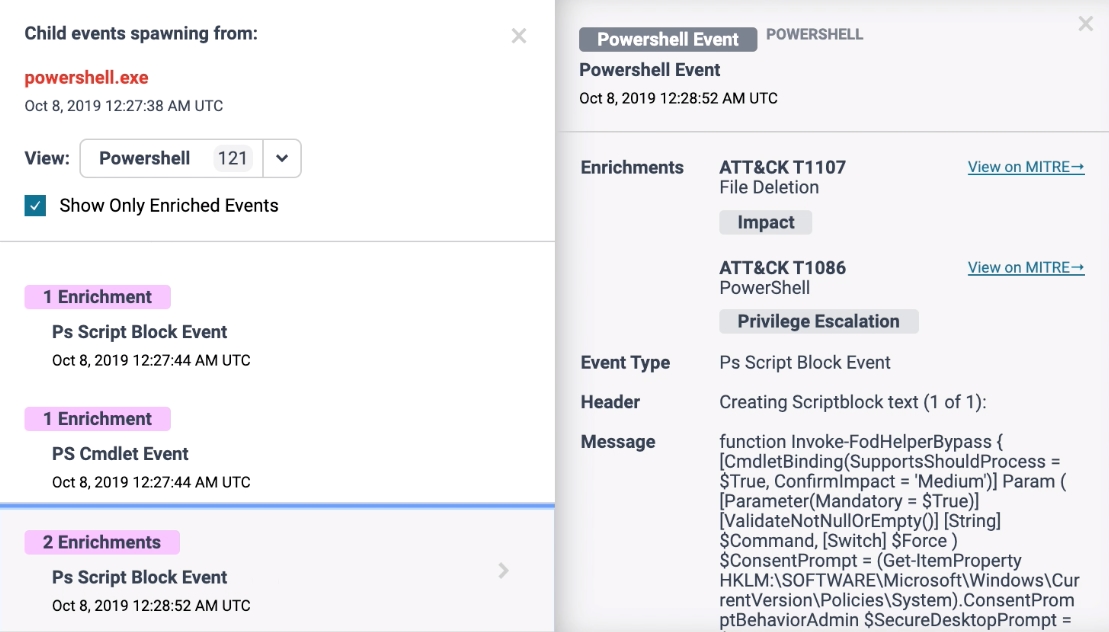

Neuartige Einblicke in Windows-Endpunkte

Elastic Security 7.6 bietet völlig neuartige Möglichkeiten für Einblicke in Windows-Systeme und deren Schutz. Windows-Systeme sind aufgrund ihrer enormen Verbreitung und des laxen Benutzerberechtigungsmodells des Betriebssystems ein Hauptziel von Angriffen. Die neue Version verbessert die Möglichkeiten, Einblick in die Windows-Aktivitäten zu nehmen. Dazu werden Daten von Orten, die für die Erkennungsvermeidungstaktiken hochentwickelter Bedrohungen anfällig sind, auf sichere Weise gesammelt und angereichert.

Neue vorkonfigurierte Erkennungsregeln können anhand dieser Daten dann Versuche aufspüren, Tastatureingaben abzufangen, Schadcode in andere Prozesse zu laden und so weiter. Security-Experten haben die Möglichkeit, den so gefundenen Ereignissen automatisierte Reaktionen zuzuordnen (z. B. Prozessabbruch), um eine mehrschichtige Vorbeugung sicherzustellen. Die Kombination aus Funktionen zum Einblick in Windows-Endpunkte und zu deren Schutz mit den bestehenden Funktionen zur Vorbeugung, Erkennung und Bekämpfung von Bedrohungen bei macOS- und Linux-Systemen bietet Nutzern von Elastic Endpoint Security einen Komplettschutz für ihre gesamte Umgebung.

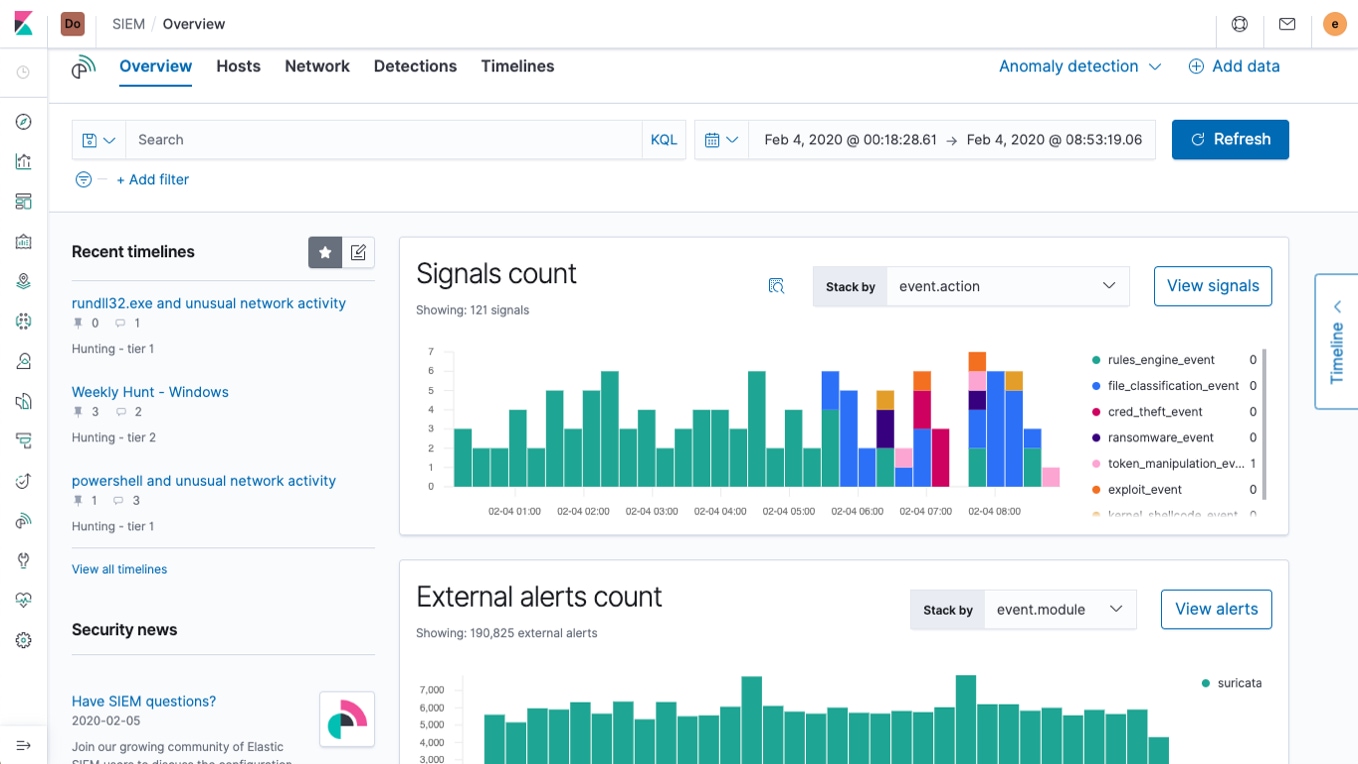

Schneller Überblick über die wirklich wichtigen Dinge und damit kürzere MTTD

Die Übersichtsseite in der Elastic SIEM-App und Verbesserungen beim Workflow helfen Security-Experten, Bedrohungen schnell aufzuspüren und zu untersuchen. Der Nutzer kann sich direkt einer Untersuchung zuwenden, indem er eine Timeline öffnet, wo er die neuesten Erkennungssignale sieht und Alarme aus externen Quellen wie z. B. Elastic Endpoint Security, Palo Alto Networks, Suricata und Zeek abarbeiten kann. In der SIEM-App reicht stets ein einziger Klick, um zu den integrierten Funktionen für die Bedrohungs- und die Anomalieerkennung zu gelangen.

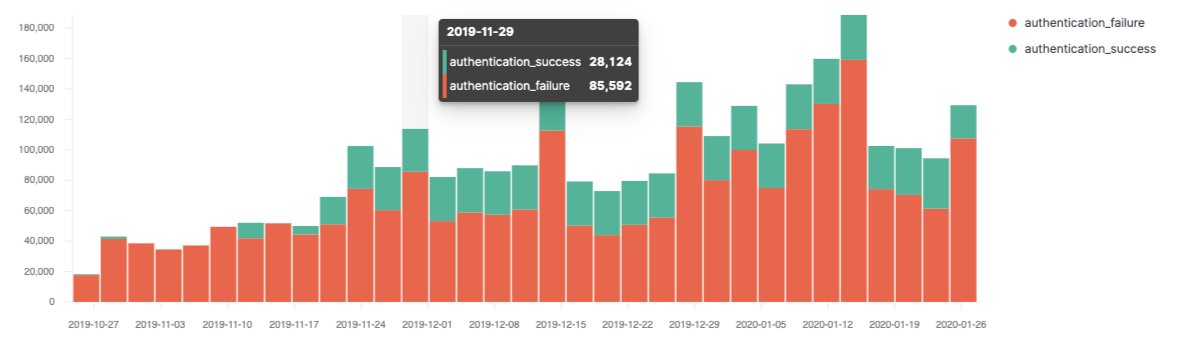

Neue Ereignis-, Alarm- und Signalhistogramme helfen Analysten, die „Operational Awareness“ zu erhöhen, und die Hosts- und die Netzwerk-Ansicht ermöglichen neue und erweiterte Visualisierungen für eine spezifischere Analyse.

Ihre Anwendungen immer im Blick

Elastic SIEM bietet jetzt auch kuratierte Einblicke in HTTP-Daten, sodass Sie direkt in der SIEM-App Elastic APM-Daten aufrufen können. Mehrere vorkonfigurierte Beats-Module sorgen für Zugriff auf zusätzliche ECS-konforme HTTP-Daten, die es Ihnen erlauben, alle Webtransaktionen einfach und schnell in einer einheitlichen Ansicht zu betrachten und zu visualisieren. Schauen Sie sich um und sehen Sie, was Sie finden können – und sorgen Sie dafür, dass auch Ihre DevOps-Freunde demnächst mal einen Blick drauf werfen.

Überwachung der Cloud-Daten

Wir machen es noch einfacher, Daten in den Elastic Stack zu ingestieren, damit sie an einem zentralen Ort visualisiert und analysiert werden können. Ab Version 7.6 bieten wir Unterstützung für AWS CloudTrail-Daten und erweiterte Unterstützung für GCP und erlauben so wichtige Einblicke in moderne Angriffsschnittstellen. Auch das Visualisieren von Daten im CEF-Format, ob aus der Cloud oder von anderswo, ist dank unseres aktualisierten CEF-Moduls für Filebeat jetzt so einfach wie nie.

Jetzt loslegen

Möchten Sie Elastic SIEM ausprobieren? Sehen Sie sich die neueste Version im Elasticsearch Service auf Elastic Cloud an oder lassen Sie sich von einer Elastic SIEM-Demo überzeugen. Sie haben bereits ECS-formatierte Daten in Elasticsearch? Holen Sie sich einfach das Upgrade auf die Version 7.6 des Elastic Stack, um sofort loszulegen.