Vereinfachen Sie Zero Trust mit einem datenzentrierten Ansatz

Zero Trust verändert die Art und Weise, wie Organisationen Daten, Nutzer und Systeme in einem zunehmend komplexen Cybersicherheitsumfeld schützen. Elastic verbindet Daten über Systeme und Umgebungen hinweg für einheitliche Zero-Trust-Sichtbarkeit und Analytik.

Entdecken Sie, wie Finanz-, Gesundheits- und staatliche Institutionen Elastic nutzen, um Zero-Trust-Strategien für einen umfassenden Überblick über Cybersicherheitsbedrohungen zu operationalisieren.

Vorteile des Aufbaus einer einheitlichen Zero-Trust-Architektur mit Elastic

Kunden-Spotlight

Wie eine US-Bundesbehörde mit Elastic eine Zero-Trust-Cyberabwehr erreichte

Eine große Bundesbehörde modernisierte ihre Cybersicherheitsmaßnahmen mit der Elasticsearch Platform als Kern ihrer Zero-Trust-Strategie. Das Ergebnis:

- geringere Kosten durch Nutzung der von FedRAMP autorisierten Cloud-Plattform von Elastic

- höhere Produktivität der Analysten durch KI-gestützte Warnungen und Automatisierung

- bessere Risikominderung durch Bedrohungserkennung in Echtzeit und schnelle Reaktionen

- vereinfachte Compliance mit OMB, CISA und anderen Bundesmandaten

Die Zero Trust-Ressourcen von Elastic

Zero Trust FAQ

Zero Trust ist ein modernes Sicherheitsframework, das auf dem Prinzip „Vertrauen ist gut, Kontrolle ist besser“ basiert. Nutzern und Geräten wird niemals implizit vertraut, egal ob sie sich innerhalb oder außerhalb des Netzwerkperimeters befinden. Jede Zugriffsanforderung muss kontinuierlich überprüft und authentifiziert werden, bevor ein Zugriff gewährt oder aufrechterhalten wird.

Zero Trust ist heutzutage aufgrund fortgeschrittener Bedrohungen, Insider-Risiken und der Zunahme hybrider Cloudlösungen von entscheidender Bedeutung. Viele Organisationen – darunter auch die US-Regierung – sind inzwischen verpflichtet, Zero-Trust-Architekturen zu implementieren.

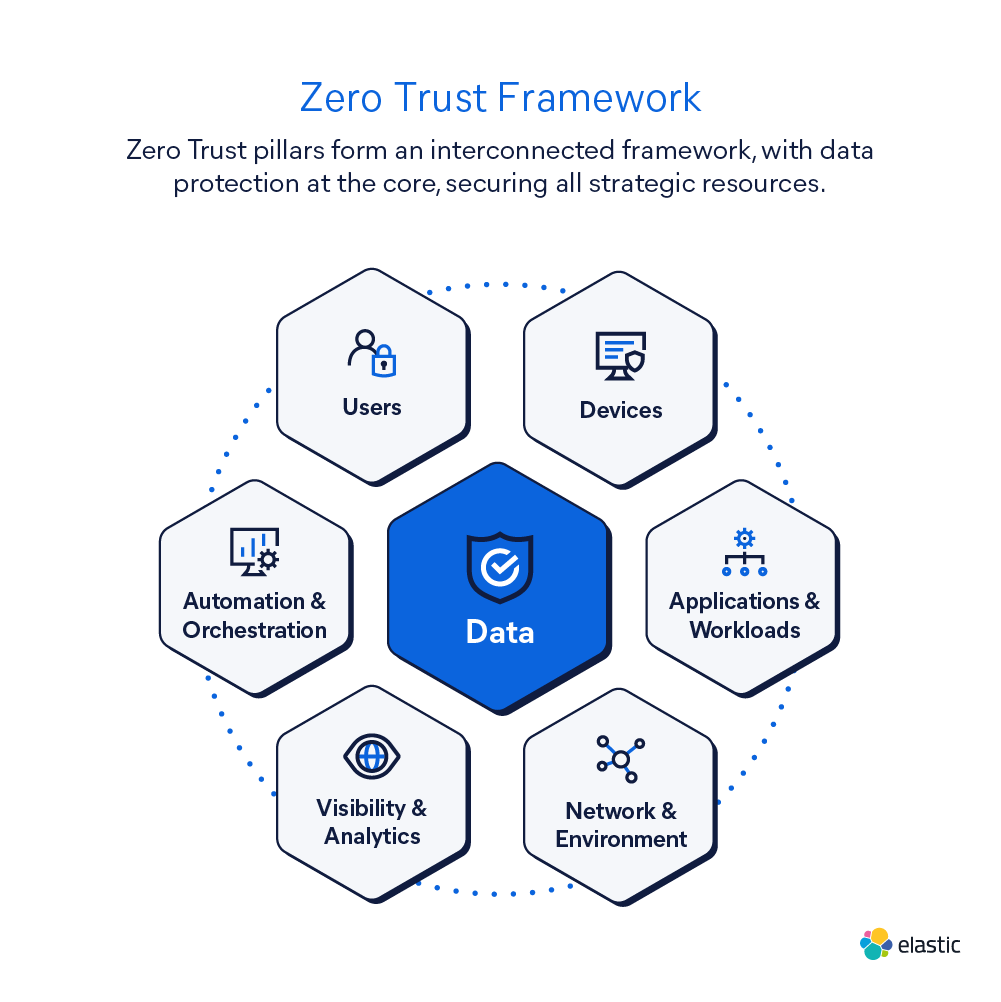

Zero Trust erfordert die Orchestrierung von Risiken über mehrere Säulen hinweg: Identität, Gerät, Netzwerk, Anwendung und Daten. Das ist komplex, wenn Informationen in isolierten Tools gespeichert sind.

Elastic vereinfacht Zero Trust mit einem Data-Mesh-Ansatz, der Daten aus allen Säulen auf einer sicheren Plattform zusammenführt. Auf diese Weise können Organisationen Bedrohungen nahtlos ingestieren, analysieren und darauf reagieren – bei gleichzeitiger Integration in bestehende Systeme.

Die meisten Zero-Trust-Frameworks basieren auf drei Kernprinzipien:

- kontinuierliche Überprüfung – Sie validieren jede Zugriffsanforderung, jedes Mal

- Zugriff nach dem Prinzip der minimalen Berechtigung – Sie gewähren nur die unbedingt erforderlichen Berechtigungen

- Sie gehen von einem Sicherheitsvorfall aus – und konzipieren die Sicherheit so, als ob die Angreifer bereits im System wären.

Zu den übergeordneten Prinzipien gehören ein identitätsbasierter Zugriff, die Multifaktor-Authentifizierung (MFA), die Mikrosegmentierung und eine kontinuierliche Überwachung.

Zero Trust geht über die perimeterbasierte Sicherheit hinaus, die auf Firewalls und implizitem Vertrauen basiert. Herkömmliche Modelle können die laterale Bewegung von Angreifern oder Insider-Bedrohungen nicht stoppen.

Durch die Einführung von Zero Trust gewinnen Organisationen:

- ein reduziertes Risiko von Sicherheitsverletzungen durch kontinuierliche Überprüfung

- Schutz für hybride und Remote-Mitarbeitende über verschiedene Geräte und Standorte hinweg

- Schnellere Reaktion auf fortgeschrittene Cyberbedrohungen

- betriebliche Effizienz durch den Ersatz fragmentierter Tools durch ein ganzheitliches Sicherheitsframework

Zero Trust ermöglicht eine proaktive, adaptive Verteidigung, die Sicherheitsteams Zeit spart und mit der Komplexität der modernen IT Schritt hält.