Warum einheitliche Daten, Suchfunktionen und Interoperabilität für Verteidigungseinsätze entscheidend sind

Erreichen von Datenagilität und Datenhoheit bei bereichsübergreifenden Operationen

_(1).png)

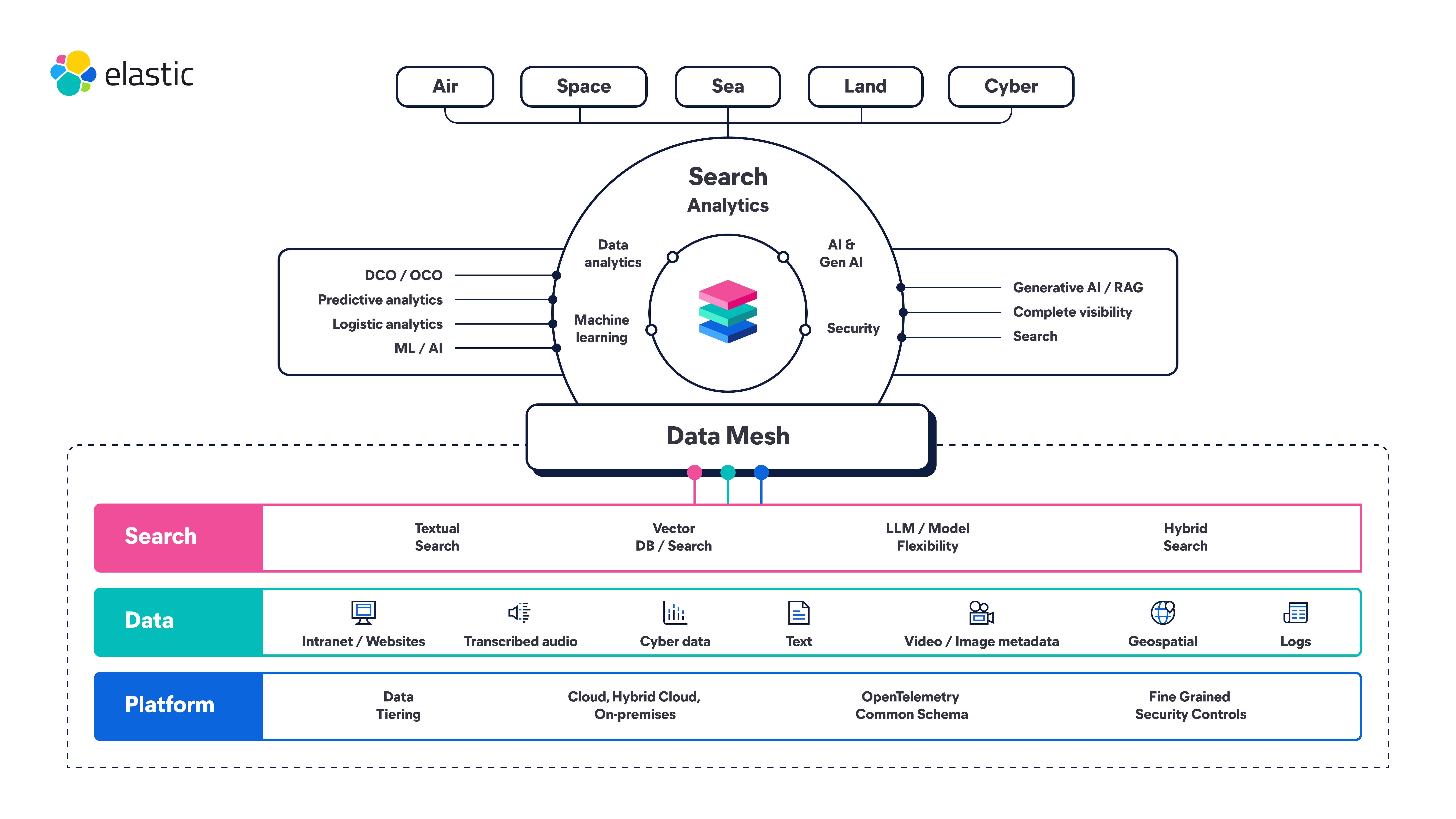

Um die größtmöglichen Erfolgschancen für Verteidigungsoperationen zu gewährleisten, müssen Aufklärungs- und Informationsdaten sicher über alle Domänen hinweg zugänglich sein. Egal, ob es darum geht, Bedrohungen aus der Luft zu verfolgen oder Bodeneinsätze zu koordinieren – Kommandeure benötigen Zugang zu relevanten Einblicken, unabhängig davon, welcher Dienst die Daten besitzt. Wichtig ist, sowohl Datenagilität als auch Datenhoheit zu erreichen. Verteidigungsorganisationen können beides erzielen, wenn:

Daten können an ihrem sicheren ursprünglichen Standort bleiben und dennoch domänenübergreifend durchsuchbar sein.

Militärteams Informationen über Klassifizierungsgrenzen hinweg abfragen können, ohne sensible Inhalte zu verschieben, und schnell Antworten und nicht nur Links erhalten.

Offene Standards für sichere Verbindungen zwischen zuvor isolierten Systemen sorgen, ohne die Anforderungen an die Klassifizierung zu beeinträchtigen.

KI Rohdaten in klare Einblicke umwandelt, Analyserückstände beseitigt und die Entscheidungszeit verkürzt.

Machine Learning die Mustererkennung in riesigen Datensätzen beschleunigt, die für eine rein menschliche Analyse zu komplex sind.

Open by design: Die Rolle offener Standards bei sicherer Interoperabilität

Interoperabilität ist eine Kernanforderung an moderne Verteidigungsoperationen. Zum Beispiel hebt die zur Verteidigung vorgesehene Datenstrategie des Verteidigungsministeriums1 die dringende Notwendigkeit der Standardisierung hervor, damit Systeme über Domänen, Dienste und Partner hinweg nahtlos Daten auszutauschen können.

Offene Standards bieten einen klaren Weg nach vorne. Sie ermöglichen es Verteidigungsorganisationen, neue Fähigkeiten schnell zu übernehmen, domänenübergreifend effektiver zu integrieren und Anbieter frei zu wechseln, wodurch langfristige Upgrade-Kosten und Komplexität reduziert werden. Elastic unterstützt diese Vision durch sein Engagement für offene, interoperable Frameworks. Unsere Open Source-Technologie verwendet standardisierte Protokolle, Schnittstellen und Datenmodelle, durch die Systeme Einblicke sicher über Klassifizierungsebenen und operative Bereiche hinweg leichter korrelieren können.

Im Gegensatz zu proprietären Ansätzen gewährleisten offene Standards, dass militärische Systeme unabhängig von ihrer Herkunft oder ihrem Hersteller miteinander kommunizieren können – entscheidend für Operationen, die sich über mehrere Dienste, Klassifizierungen und Domänen erstrecken. Dadurch werden die Herausforderungen bei der Integration gesenkt und mehr Spielraum geboten, neue Funktionen einzuführen, ohne ganze Systeme neu aufzubauen. Dies bedeutet auch, dass bestehende Investitionen geschützt werden, wodurch die Kosten für individuelle Entwicklungen entfallen, die normalerweise mit der Verknüpfung von Systemen verbunden sind, die nicht für die Zusammenarbeit ausgelegt waren.

OpenTelemetry ist beispielsweise ein anbieterneutrales Open Source-Framework für die Beobachtbarkeit, das es Verteidigungsteams ermöglicht, die Erfassung und Verarbeitung von Telemetriedaten in verteilten militärischen Systemen zu standardisieren – unabhängig davon, ob diese in der Cloud, On-Prem oder in hybriden Umgebungen laufen. Anstatt für jedes Überwachungstool proprietäre Agenten zu benötigen, erlaubt OpenTelemetry es Verteidigungsteams, Anwendungen einmalig zu instrumentieren und diese Daten anschließend an beliebige Orte zu senden. Daraus resultiert Transparenz in komplexen Umgebungen unter Einhaltung strenger Anforderungen an die Datensouveränität.

Daten bleiben an Ort und Stelle, die Kontrolle bleibt bei Ihnen

Datenhoheit bedeutet für die Verteidigung, die vollständige Kontrolle über sensible Informationen zu pflegen - wo sie gespeichert sind, wie sie verarbeitet werden und wer darauf zugreifen kann. Die für Verteidigungszwecke vorgesehene Datenstrategie des Verteidigungsministeriums kodifiziert dies durch ihre Datenregeln und betont insbesondere, dass „die Verteidigung die Souveränität über ihre Daten ausüben wird“ und „die Verteidigung ihre Daten an den effektivsten Punkten der Wertschöpfungskette standardisieren und nutzen wird“.

Die Erfüllung dieser Anforderungen ist eine Herausforderung, solange die Daten isoliert bleiben. Hier sollte eine Datenmesh-Architektur als Grundlage dienen. Sie vereint Datensilos und ermöglicht Inhaberschaft auf Ebene der Domäne, Datenstandarisierung und sicheren Zugriff über Verteidigungsdomänen hinweg. Elastic-Funktionen wie clusterübergreifende und verteilte Suche helfen Verteidigungsorganisationen, ihre Daten zu operationalisieren, schnellere Einblicke zu liefern und geschäftskritische Abläufe zu beschleunigen, während gleichzeitig Kontrolle und konstante Governance erhalten bleiben.

Die clusterübergreifende Suche gewährleistet die vollständige Kontrolle sensibler Informationen, indem sie Abfragen über mehrere Datenspeicher hinweg ermöglicht, während die Informationen an ihrem ursprünglichen Speicherort verbleiben – ohne Datenverschiebung oder -duplizierung. Anstatt Daten in einem einzigen, anfälligen Speicher zusammenzuführen, werden die Abfragen direkt an die Daten gerichtet. Dieser Ansatz bedeutet zum Beispiel, dass die Geheimdienstinformationen der Marine auf der Infrastruktur der Marine verbleiben, die Daten des Heeres auf den Systemen des Heeres und die Informationen der Luftwaffe weiterhin in den Netzwerken der Luftwaffe gespeichert werden können.

Einheitliche Ingestion ermöglicht es, Daten innerhalb von Sekunden am Netzwerkrand zu normalisieren und zu indizieren, sodass sie sofort für die Analyse verfügbar sind. Alle relevanten Datenformate, einschließlich Zeit, Raum, Geografie, Compliance-Level oder anderer Attribute, können in Sekundenschnelle analysiert werden. Zusätzlich können Abfragen wiederverwendet werden, um die betriebliche Effizienz zu steigern und einen konformen, abteilungsübergreifenden Datenaustausch zu ermöglichen. Dadurch sind Daten gesichert, auffindbar und interoperabel und können als dauerhafte Ressource über isolierte Programme hinaus genutzt werden.

Beschleunigung der Verteidigungseinblicke durch KI-gestützte Suche

Ein Datennetz-Ansatz ist ebenfalls strategisch sinnvoll, wenn Organisationen KI operationalisieren möchten. Verteidigungsorganisationen operieren häufig in Umgebungen mit unterbrochener, intermittierender und geringer Bandbreite (DIL). Mit Retrieval-Augmented Generation (RAG) können Militär- und Verteidigungsbehörden KI sicher mit ihren eigenen Daten und ihrer Wissensbasis ausführen und so präzise, aktuelle Antworten ohne Halluzinationen gewährleisten. Verteidigungsdaten können sicher mit dem ausgewählten Large Language Model (LLM) verbunden werden, um missionskritische Einblicke auf Basis vertrauenswürdiger interner Informationen zu liefern und gleichzeitig auch in isolierten Umgebungen sicher zu operieren.

Elasticsearch Platform

Elasticsearch Platform kann Berge von Daten aus dem Verteidigungsbereich in umsetzbare Erkenntnisse verwandeln. Sie stellt schnell Kontext bereit und identifiziert Muster in riesigen Datensätzen, deren Auffinden menschliche Analysten Wochen kosten würde. Dazu gehört die Erkennung von Anomalien in Radarsignaturen, die Korrelation von Metadaten und das Aufdecken relevanter Erkenntnisse aus jahrzehntelangen historischen Operationen.

Vektorsuche

Anstatt mehr qualifizierte Analysten zu benötigen, unterstützt Elasticsearch Platform bestehende Teams dabei, schneller Einblicke zu gewinnen. Die Vektorsuchfunktionen ermöglichen die Analyse unstrukturierter Daten über verschiedene Bereiche hinweg. Geheimdienstberichte, Videomaterial, abgehörte Kommunikationen und Satellitenbilder können nun anhand konzeptioneller Ähnlichkeiten anstatt nur anhand von Schlüsselwörtern gemeinsam durchsucht werden. Dies versetzt Verteidigungsanalysten in die Lage, verborgene Zusammenhänge zwischen scheinbar unabhängigen Informationsquellen aufzudecken und den Nachrichtendienstzyklus erheblich zu beschleunigen.

Die digitale Strategie in einen operativen Vorteil umwandeln

Datennetze, offene Standards und KI ebnen gemeinsam einen praktikablen Weg zur Bewältigung der Herausforderungen im Bereich Verteidigungsdaten, indem sie die Kommunikation zwischen verschiedenen Systemen ermöglichen und gleichzeitig aussagekräftige Einblicke aus komplexen Informationsumgebungen gewinnen. Diese Technologien stehen im Einklang mit Strategien wie der Vision des Verteidigungsministeriums für ein „digitales Rückgrat“2 und bieten unmittelbare Unterstützungsmöglichkeiten.

Die Einführung flexibler, souveräner Datenarchitekturen ist nicht mehr optional, sondern eine Voraussetzung für eine zukunftsorientierte Verteidigung. Datennetze und offene Standards schaffen eine Grundlage mit Skalierbarkeit, die sich an neue Technologien und Missionsanforderungen anpassen lässt, ohne dass das System komplett überholt werden muss. Die domänenübergreifende, einheitliche Suche ermöglicht schnellere Informationszyklen, eine verbesserte Zusammenarbeit und eine bessere Unterstützung der operativen Kommandeure und damit die Entscheidungsüberlegenheit. Das Ergebnis? Verteidigungsteams, die schnellere und präzisere Einblicke genau dann liefern, wenn sie am dringendsten benötigt werden, um den Erfolg der Mission zu optimieren.

Erfahren Sie, wie Datennetze, offene Standards und KI die Komplexität vereinfachen, die Entscheidungsgeschwindigkeit verbessern und die Cyber-Resilienz im gesamten Verteidigungsbereich stärken können, indem Sie unser Weißbuch herunterladen: Die Zukunft der Cybersicherheit in der Verteidigung: KI und offene Standards senken die Komplexität.

Erkunden Sie das Thema weiter:

- Blog: Warum Datensouveränität für globale Verteidigungsorganisationen von entscheidender Bedeutung ist

- Blog: Unterstützung der Datenmanagementstrategie des Verteidigungsministeriums durch intelligenten Datenzugriff

- Blog: Verständnis von Datennetzen im öffentlichen Sektor: Säulen, Architektur und Beispiele

- Weißbuch: Beschleunigen Sie Ihre Mission mit Elastic als globalem Datennetz

- Webinar: Schnelle Entscheidungen – Wie Führungskräfte im Verteidigungsbereich Daten für Echtzeit-Einblicke vereinheitlichen

- Webinar: Beobachtbarkeit in der offenen Welt: OTel für den öffentlichen Sektor

Quellen:

1. Gov.uk, “Data Strategy for Defence,” 2021.

2. Gov.uk, “Digital Strategy for Defence,” 2021.

Die Entscheidung über die Veröffentlichung der in diesem Blogeintrag beschriebenen Leistungsmerkmale und Features sowie deren Zeitpunkt liegt allein bei Elastic. Es ist möglich, dass noch nicht verfügbare Leistungsmerkmale oder Features nicht rechtzeitig oder überhaupt nicht veröffentlicht werden.

In diesem Blogpost haben wir möglicherweise generative KI-Tools von Drittanbietern verwendet oder darauf Bezug genommen, die von ihren jeweiligen Eigentümern betrieben werden. Elastic hat keine Kontrolle über die Drittanbieter-Tools und übernimmt keine Verantwortung oder Haftung für ihre Inhalte, ihren Betrieb oder ihre Anwendung sowie für etwaige Verluste oder Schäden, die sich aus Ihrer Anwendung solcher Tools ergeben. Gehen Sie vorsichtig vor, wenn Sie KI-Tools mit personenbezogenen, sensiblen oder vertraulichen Daten verwenden. Alle von Ihnen eingegebenen Daten können für das Training von KI oder andere Zwecke verwendet werden. Es gibt keine Garantie dafür, dass von Ihnen bereitgestellte Informationen sicher oder vertraulich behandelt werden. Setzen Sie sich vor Gebrauch mit den Datenschutzpraktiken und den Nutzungsbedingungen generativer KI-Tools auseinander.

Elastic, Elasticsearch und zugehörige Marken sind Marken, Logos oder eingetragene Marken von Elasticsearch B.V. in den Vereinigten Staaten und anderen Ländern. Alle anderen Unternehmens- und Produktnamen sind Marken, Logos oder eingetragene Marken ihrer jeweiligen Eigentümer.