Proteja sua nuvem com o Cloud Workload Protection no Elastic Security

Como começar a usar o Cloud Workload Protection no Elastic Security

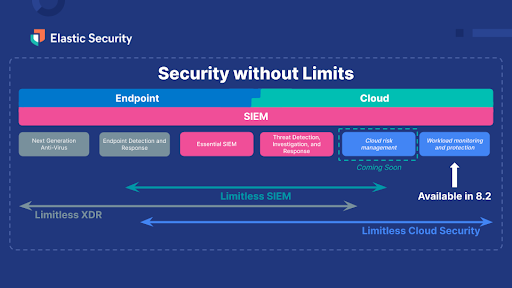

Com o lançamento do Elastic Security 8.2, apresentamos os novos recursos de segurança na nuvem com os casos de uso do Cloud Workload Protection no Elastic Security. Quando a Cmd juntou forças com o Elastic Security em agosto, começamos uma jornada para oferecer recursos de segurança da carga de trabalho em tempo de execução na nuvem que permitissem aos clientes detectar e prevenir ataques às suas cargas de trabalho e reagir a eles, seja em ambiente na nuvem ou nos datacenters.

Agora, com a versão 8.2, o acesso aos novos recursos de proteção da carga de trabalho é instantâneo:

- Aperfeiçoamento da coleta de dados para as cargas de trabalho na nuvem usando o eBPF: O Linux é o verdadeiro padrão para as cargas de trabalho altamente disponíveis e confiáveis. Para proteger as cargas de trabalho, precisamos de uma maneira eficiente de capturar os dados de tempo de execução das cargas de trabalho. Adicionamos alguns itens aos mecanismos da coleta de dados do Endpoint Security para incluir o eBPF. O eBPF é uma tecnologia kernel que permite aos programas serem executados sem modificar o código-fonte kernel ou adicionar outros módulos, possibilitando o desempenho e a segurança deles nos kernels Linux. Além disso, para garantir que todos os usuários fiquem protegidos, é mantido o suporte a um amplo conjunto de sistemas operacionais compatíveis que usam os mecanismos de coleta de dados existentes.

- Extensões de Schema para o modelo de eventos lógicos do Linux: O modelo de eventos lógicos do Linux com eventos como fork, exec, process exit e setsid é o framework básico usado para gerar os dados para o recurso Session View. A definição e a conversão desse modelo de dados para o Elastic Common Schema (ECS) são o resultado de muito trabalho (detalhado neste blog) realizado para facilitar a busca e a indexação do modelo no Elasticsearch. Com esse recurso, os profissionais de segurança podem contextualizar o que está acontecendo com essas cargas de trabalho. Por exemplo, se um alerta de segurança é gerado em uma carga de trabalho, podemos determinar de forma precisa o que um usuário ou serviço estava fazendo em uma sessão durante um período específico.

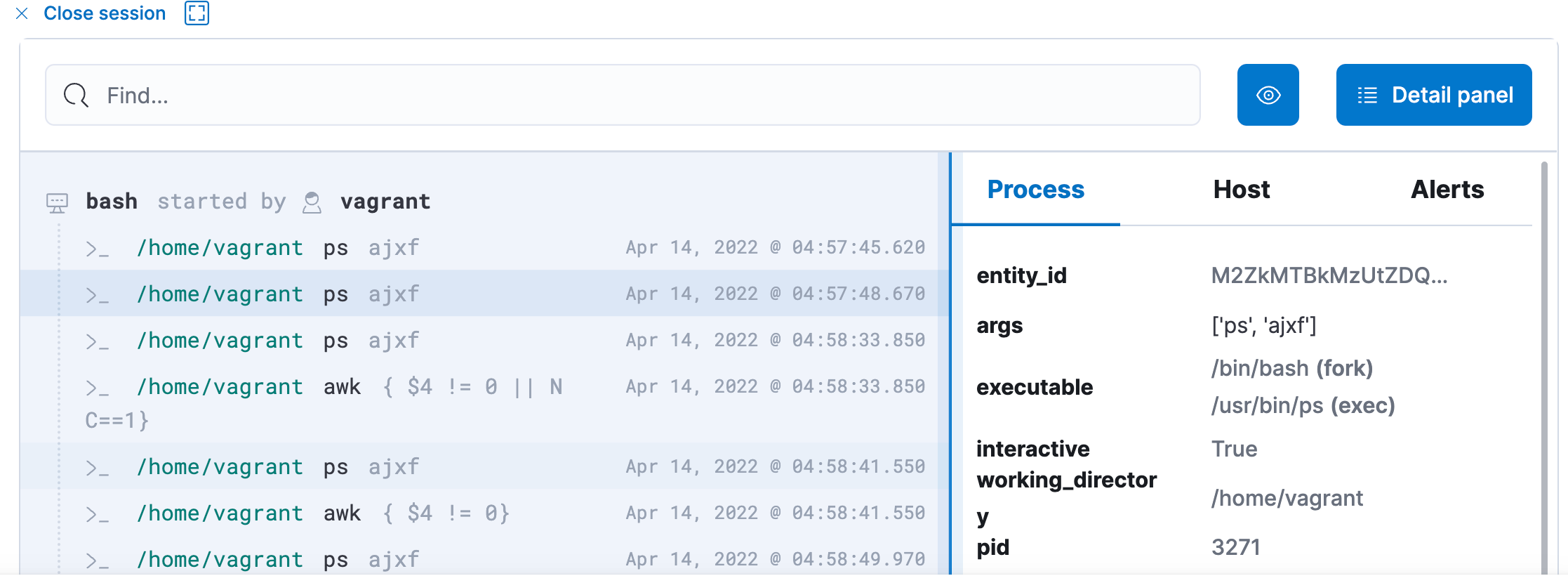

- Investigação de cargas de trabalho de maneira fácil com o recurso Session View: Por fim, o recurso de propriedade da Cmd, Session View, agora está disponível na versão Beta. O Session View apresenta, na forma de um shell de terminal, uma série de execuções de processos ordenadas por tempo nas suas cargas de trabalho do Linux. Assim, os profissionais podem investigar melhor o comportamento dos usuários e dos serviços nas cargas de trabalho.

O Session View está integrado em cargas de trabalho importantes no Elastic Security, inclusive nos alertas, na investigação e na exploração do host. Essa integração ajuda os analistas de segurança a acessarem contextos valiosos no ambiente durante a triagem de alertas em um host. Você pode ter informações adicionais sobre cada comando executado, como o nome do usuário e os argumentos inseridos, além de informações sobre o processo pai, o líder de entrada e o líder de grupo. Você pode ver alertas que são gerados e realizar tarefas como abrir um caso e executar um Osquery diretamente de um Session View.

Como começar a usar o Cloud Workload Protection

Com essas atualizações incríveis, tenho certeza de que você está pensando em como poderá começar a proteger suas cargas de trabalho na nuvem. Siga estas instruções passo a passo para começar. Para essa orientação, vou usar as instâncias do AWS EC2 como a carga de trabalho a ser monitorada e protegida.

- Inicie uma avaliação do Cloud ou faça a atualização da instalação do seu Elastic Security para a versão 8.2.

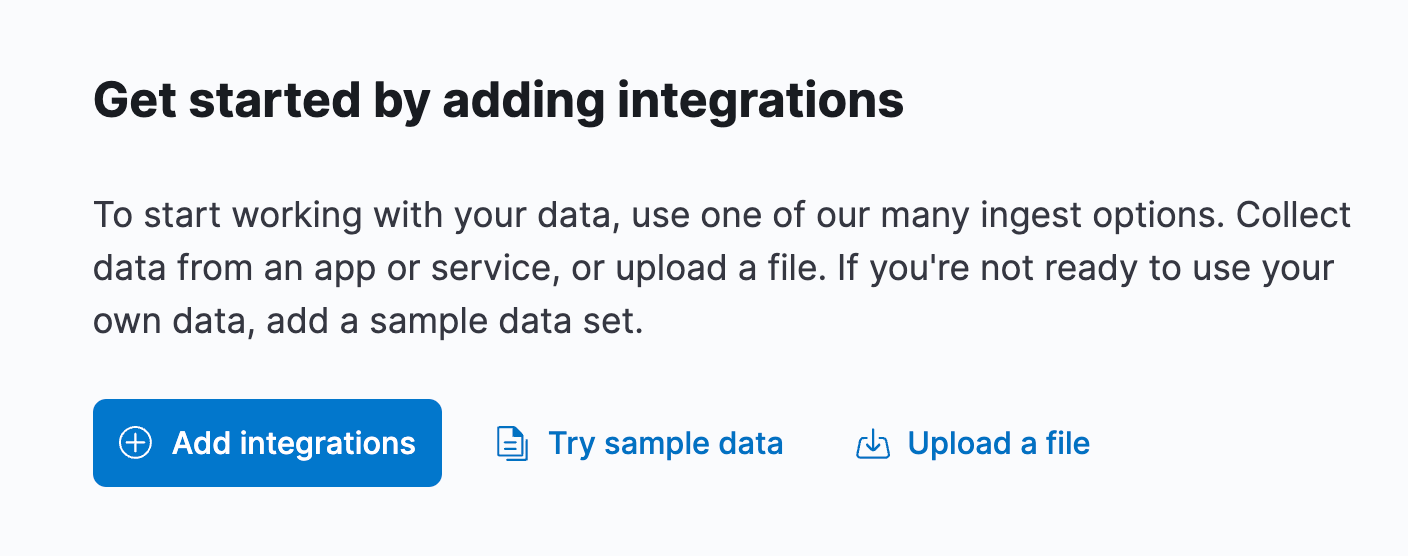

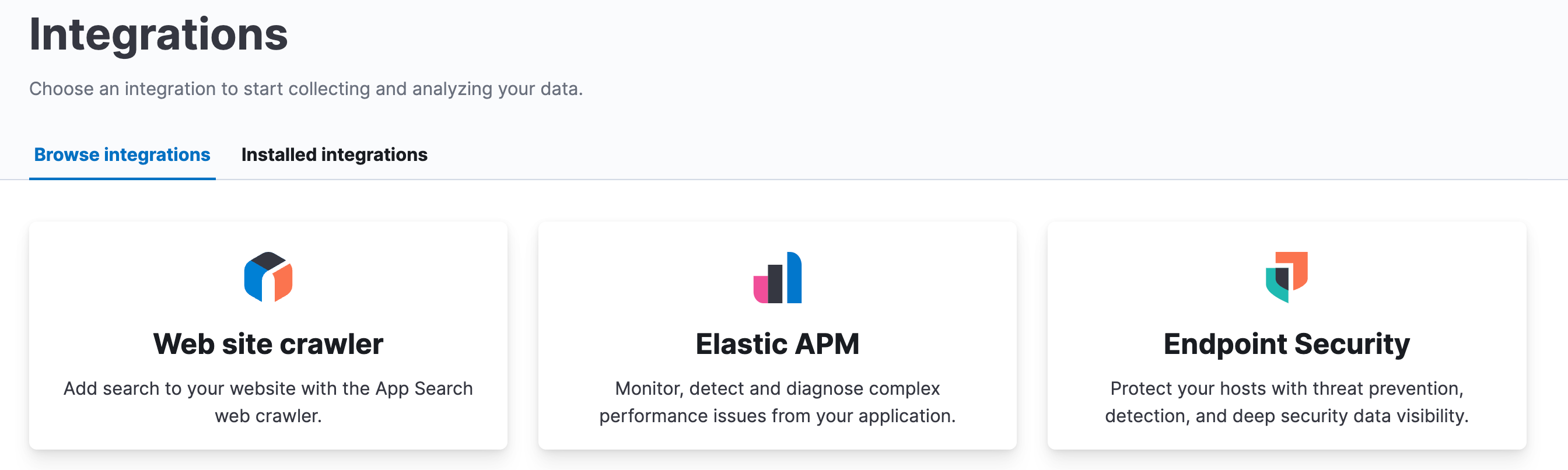

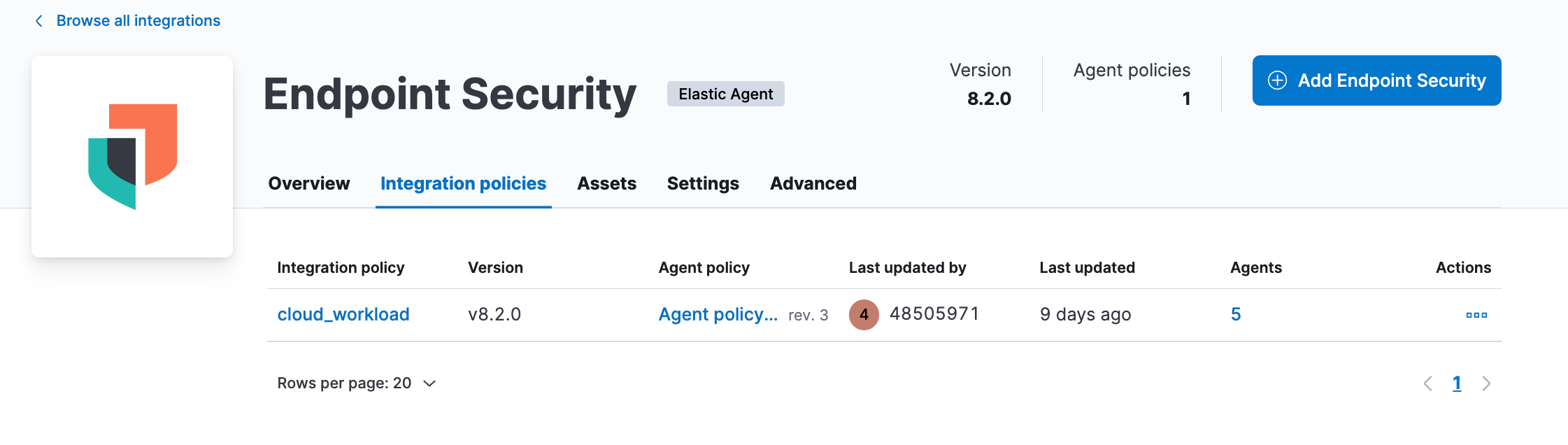

- Depois de atualizar para o Elastic Security 8.2, navegue para Integrations (Integrações) e, em seguida, para Endpoint Security.

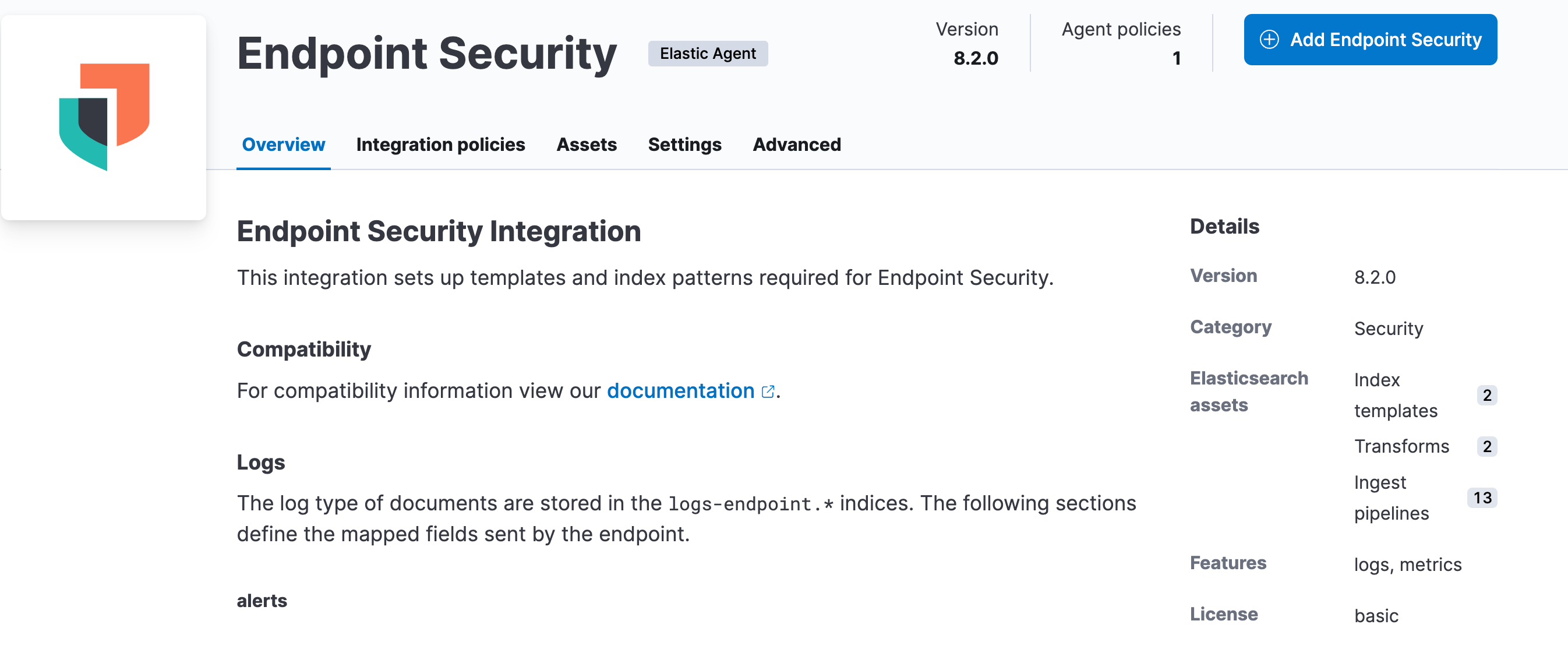

- Clique no botão “Add Endpoint Security” (Adicionar Endpoint Security).

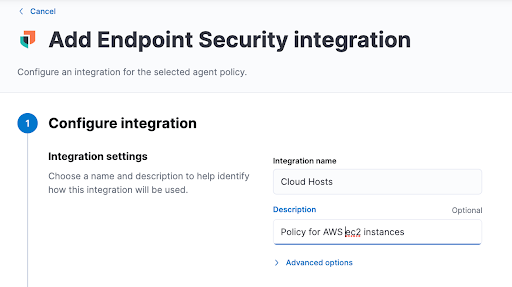

- Siga as etapas na próxima página. Se necessário, crie uma Agent Policy (Política do agente).

- Depois que você tiver adicionado a integração à política, vá para “Integration policies” (Políticas de integração) e clique na nova política.

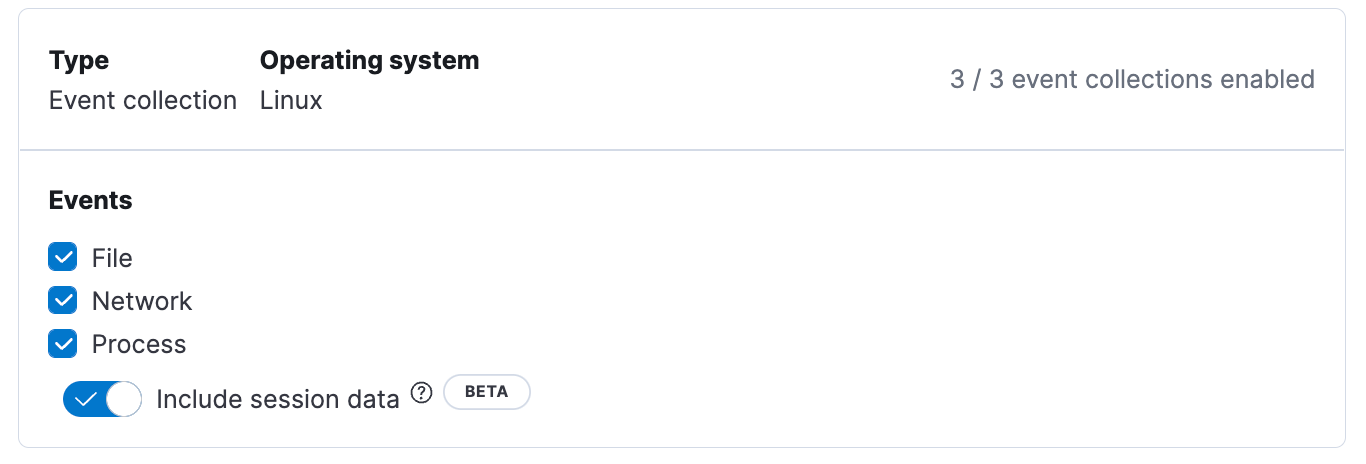

- Na página “Integration Policy” (Política de integração), navegue para a seção “Event Collection” (Coleta de eventos) para os sistemas Linux. Em seguida, habilite a opção Include Session Data (Incluir dados da sessão) e clique em Save (Salvar). É preciso terminar essa etapa para habilitar os dados da sessão em todos os hosts novos ou existentes antes de instalar o agente no servidor ou na VM.

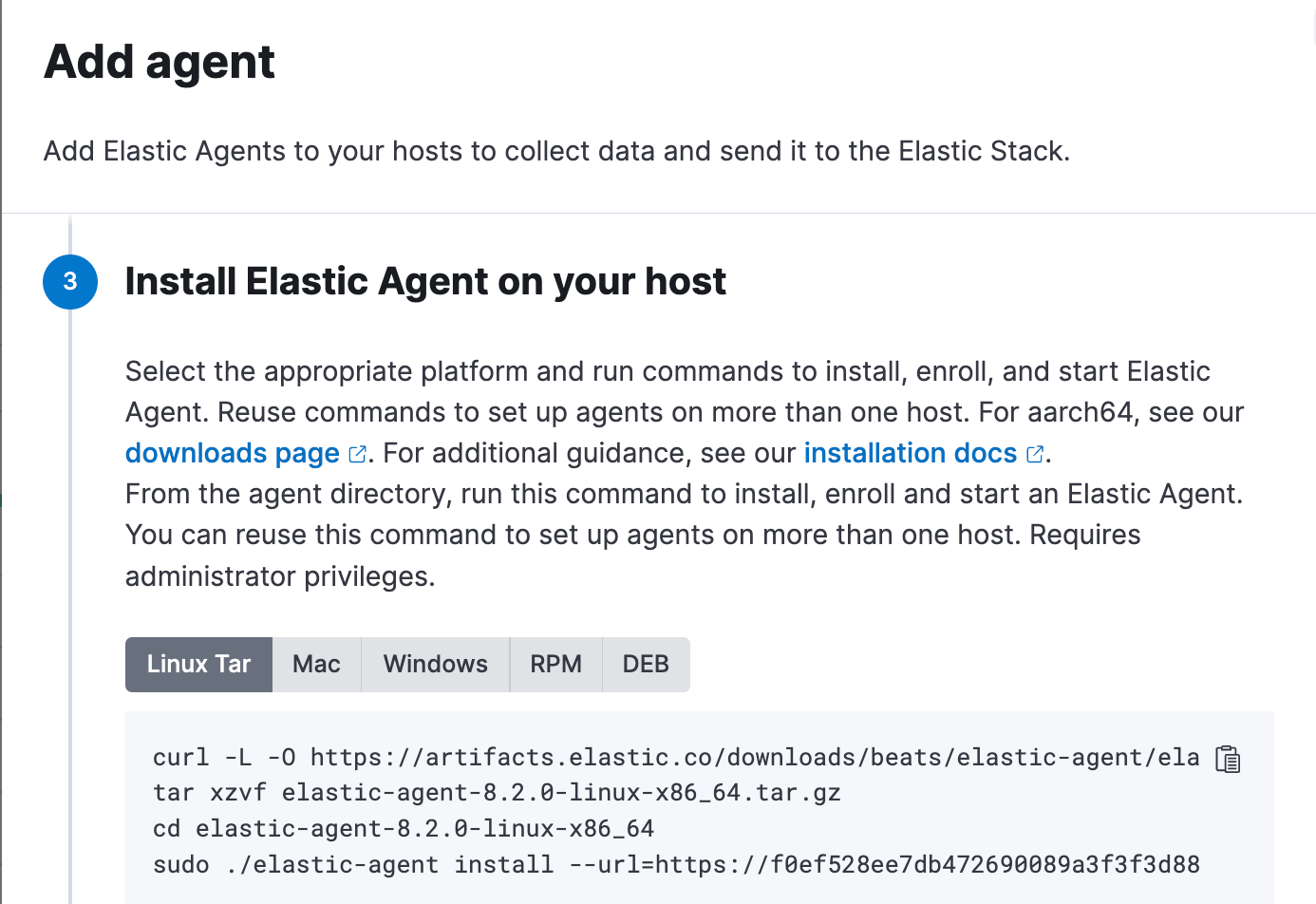

- Agora, faça login/SSH no seu AWS Terminal Shell para instalar o agente e o endpoint. Siga as instruções em “Add Agent” (Adicionar agente) e instale o Elastic Agent na sua instância do EC2.

- Verifique se o processo do Elastic Agent está ativo executando o seguinte:

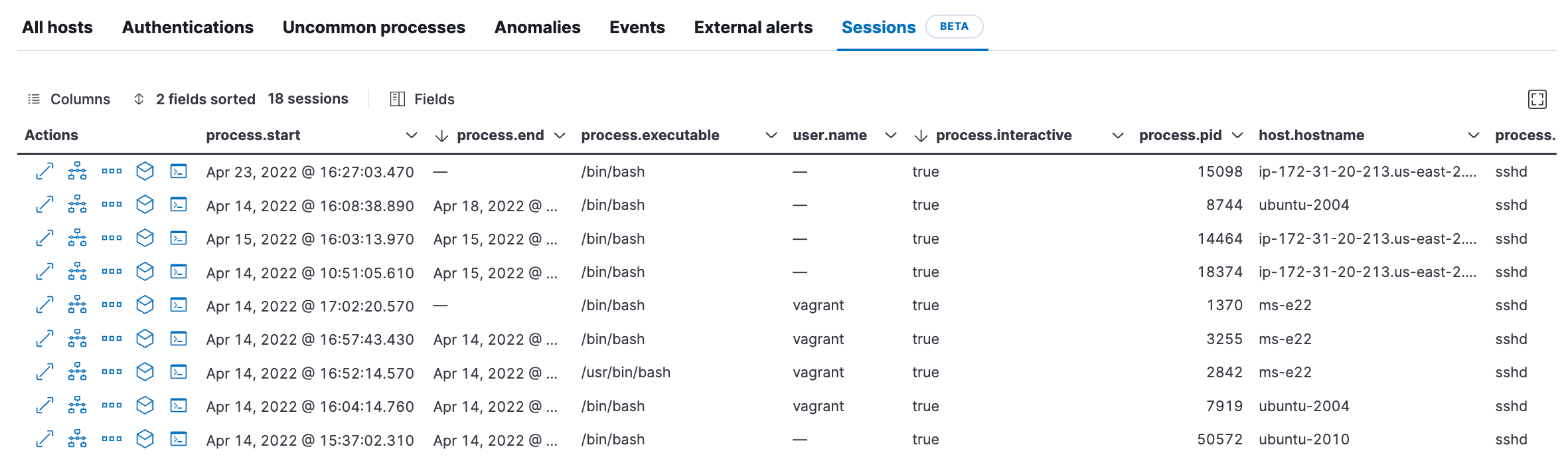

ps -aux | grep elastic - Navegue para Elastic Security → Hosts → aba Sessions (Sessões). Você deve ver uma tabela de sessão que fornece uma trilha de auditoria de todos os líderes de sessão presentes em vários hosts.

- Clique no ícone de visualização de sessão [>_]para examinar o que está ocorrendo em cada sessão por cada usuário.

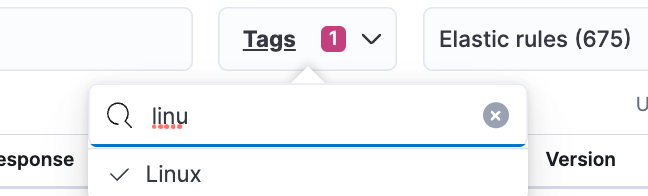

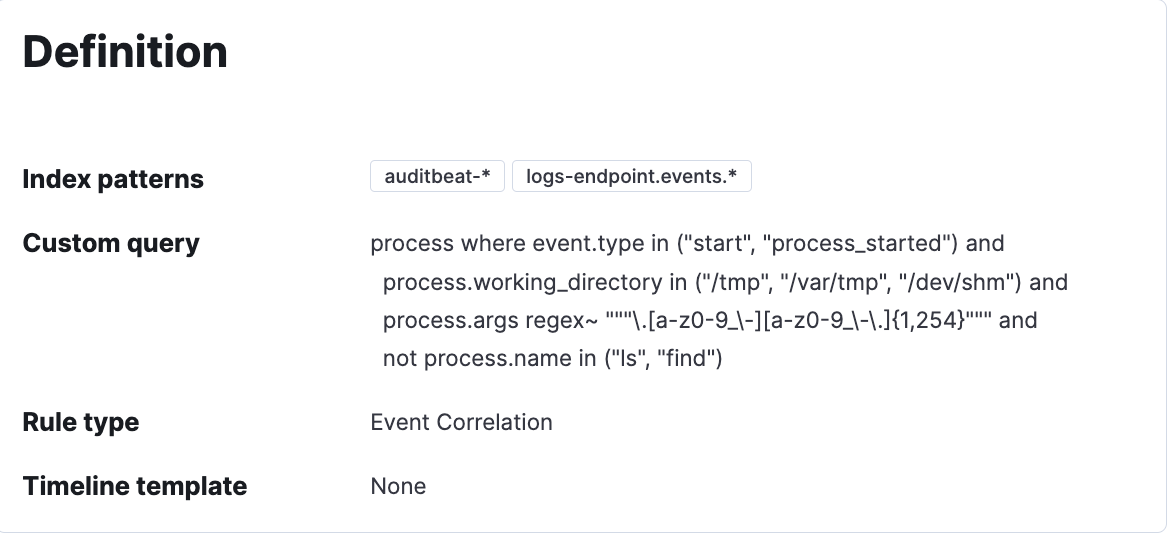

- Regras para proteção de carga de trabalho: Navegue para Elastic Security → Detect (Detectar) → Rules (Regras). Habilite a tag Linux e explore as regras que façam sentido para sua carga de trabalho. Em seguida, habilite essas regras. Você pode habilitar 68 regras do Linux pré-criadas e 18 regras de Machine learning baseadas no framework MITRE. Qualquer regra que tenha o índice logs-endpoint-events* deve habilitar o Session Viewer.