Elastic Security Labs: siga-nos para saber as últimas notícias sobre pesquisa de ameaças de segurança

Elastic Security Labs agora é o domínio oficial e completo para pesquisa de ameaças com uma equipe de mais de 40 veteranos do setor.

A Elastic fornece pesquisas oportunas e detalhadas sobre ameaças à segurança há anos. Publicamos mais de 40 artigos de pesquisa e ferramentas. Queremos tornar mais fácil encontrar e compartilhar pesquisas de ameaças à segurança que proporcionarão um local de trabalho mais seguro e um setor mais protegido de forma geral.

“Acreditamos que a disponibilidade de pesquisas tópicas e oportunas sobre ameaças à segurança tenha sido tradicionalmente inacessível”, disse Devon Kerr, diretor de Pesquisa do Elastic Security. “O Elastic Security Labs pretende mudar essa disparidade e colocar nas mãos de todos os profissionais de segurança as informações e ferramentas necessárias para proteger suas organizações.”

[Leia mais sobre o CUBA e outros malwares aqui.]

Aproveite os benefícios do Elastic Security Labs para sua organização

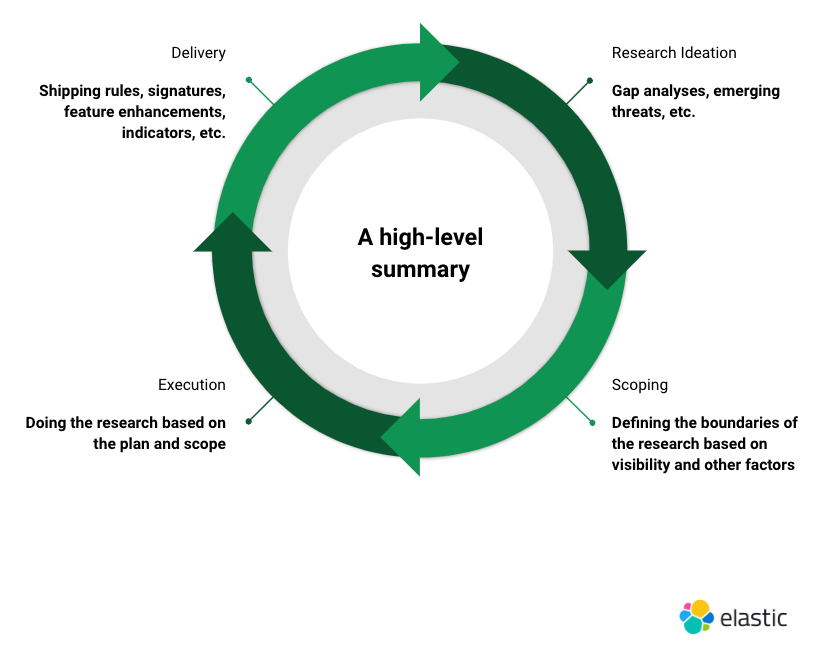

A pesquisa de ameaças é um processo. Nós a abordamos metodicamente para decidir que pesquisa queremos fazer. O Elastic Security Labs considera estas quatro etapas para isso:

1) Ideação de pesquisa

2) Escopo

3) Execução

4) Entrega

Queremos que as equipes de segurança tenham a visão mais completa possível ao detectar uma ameaça ou desenvolver uma estratégia de segurança.

Para conseguir isso, precisamos pensar na pesquisa de ameaças como vários domínios relacionados, incluindo inteligência de ameaças, ciência da detecção e análise de malware. Ter uma visão completa lhe dá confiança quando algo acontece — e quando você sabe que algo é realmente uma ameaça, pode responder mais rapidamente.

As organizações geralmente identificam os elementos de uma invasão no início do processo, mas descartam essas observações ou as interpretam mal, levando a resultados trágicos. Se pudermos ajudar a informar esse processo e reduzir o tempo de resposta, poderemos direcioná-las para melhores resultados. E se sua organização está com dificuldades para contratar ou reter pessoas com o conhecimento e as habilidades certas para conseguir isso, você pode acionar os nossos profissionais.

Cada regra, assinatura e indicador, bem como muitos recursos ou aprimoramentos de recursos, são o resultado direto de pesquisas centradas em ameaças. Ao buscar uma compreensão profunda e abrangente de uma determinada ameaça, técnica ou fenômeno, aprendemos o suficiente para tentar mudar os resultados para melhor. É mais do que apenas pesquisar o cenário de ameaças e fornecer relatórios sobre ele — é entender essas observações para que possamos convertê-las em orientações práticas.

Planos de pesquisa do Elastic Security Labs

Fazemos pesquisas em várias áreas temáticas, incluindo pesquisa de segurança, análise de malware, campanhas e grupos e táticas.

A pesquisa de segurança e a análise de malware são essenciais quando a maioria das informações de inteligência tem pouco contexto. Queremos que sua equipe entenda as coisas que observamos no mesmo grau que nós e queremos fornecer a você recursos alinhados a essas ameaças. Isso ajuda você a tomar decisões sobre seu ambiente com base no que a ameaça fez, no que avaliamos que a ameaça é capaz de fazer e em sua própria tolerância ao risco.

Para isso, vinculamos relatórios como este a vários recursos, como:

- Relatórios de análise de malware para implantes e ferramentas

- Utilitários que escrevemos para nós mesmos, mas dos quais achamos que você pode se beneficiar

- Resumos de técnicas que observamos

- Artefatos como regras e assinaturas que você pode querer habilitar

Monitoramos a telemetria da Elastic e inúmeros recursos de terceiros para desenvolver nossas análises e transmitir os resultados a você.

Padrões de ataque e pesquisas relacionadas tornaram-se relativamente comuns, e acreditamos que eles sejam um componente essencial de um programa de segurança maduro. Estamos constantemente monitorando novas técnicas, variações e recursos que estão sendo usados como armas. Essa é uma maneira importante de impulsionar continuamente nossa instrumentação e ajudar outras equipes de engenharia da Elastic a priorizar melhorias. Isso está intimamente relacionado à ciência da detecção, que qualquer pessoa pode aprender a fazer com eficácia.

Quando mencionamos técnicas ou categorias de táticas, nós as vinculamos a pesquisas e artefatos relacionados para que você possa entender onde seu ambiente pode precisar de cobertura de casos extremos e tomar melhores decisões sobre priorização. Nós nos sentimos no dever de mencionar que muitos de nossos repositórios lógicos são voltados para a comunidade, o que significa que você pode fazer contribuições e ajudar a comunidade.

Não são muitas as empresas que mantêm uma equipe exclusivamente para analisar e reverter malware, e muitas das organizações que oferecem esses serviços não são acessíveis universalmente. Nós analisamos a telemetria da Elastic, estatísticas de terceiros e nossas próprias inovações nas funcionalidades para identificar uma variedade de malwares. E nada disso seria possível sem nossos excelentes parceiros da Elastic, que compartilham nosso código-fonte e abraçam essa missão. Também não seria possível sem a nossa comunidade.

Destaques de pesquisas recentes

Esta semana, gostaríamos de destacar nossos principais artigos de pesquisa e também alguns dos mais recentes.

- O Elastic Security Labs identificou o BLISTER em dezembro do ano passado e, por causa dessa pesquisa, ele foi quase erradicado da Internet.

- Mais recentemente, nossos pesquisadores de Linux escreveram sobre o eBPFdoor, que é uma forma de aproveitar o backdoor do BPF para iniciar uma campanha.

- E nossa pesquisa mais lida foram os quatro artigos que publicamos sobre o Log4j. Rapidamente identificamos o Log4j, depois fornecemos uma análise detalhada, compartilhamos como se proteger com a Elastic e fizemos um acompanhamento da versão Spring também.