Elastic Security Labs: Folgen Sie uns für aktuelle Neuigkeiten in der Bedrohungsforschung

Elastic Security Labs ist jetzt die offizielle Anlaufstelle für Bedrohungsforschung von einem Team aus mehr als 40 Branchenveteranen.

Elastic erstellt schon seit Jahren zeitnahe und ausführliche Sicherheitsstudien. Wir haben schon mehr als 40 Forschungsartikel und Tools veröffentlicht. Wir möchten es Ihnen erleichtern, Forschungen zu Sicherheitsbedrohungen zu finden und zu teilen, um Ihren Arbeitsplatz und die Branche allgemein besser zu schützen.

„Wir sind der Ansicht, dass aktuelle und zeitnahe Forschungsergebnisse zu Sicherheitsbedrohungen bisher kaum verfügbar waren“, sagt Devon Kerr, Director of Elastic Security Research. „Elastic Security Labs hat das Ziel, dies zu beheben und alle Sicherheitsexperten mit den Informationen und Tools auszurüsten, die sie brauchen, um ihre Organisationen zu schützen.“

[Lesen Sie mehr über CUBA und andere Malware.]

Elastic Security Labs für Ihre Organisation nutzen

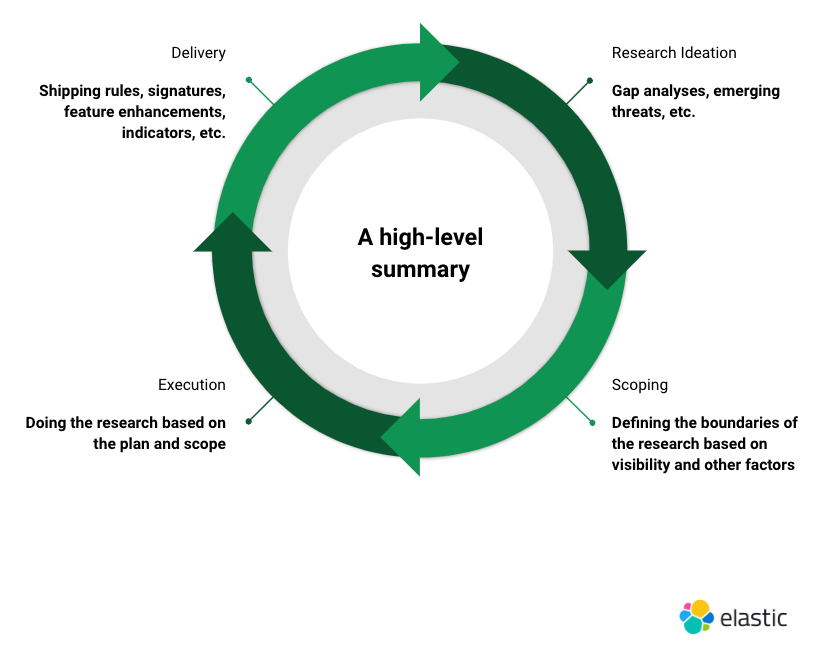

Bedrohungsforschung ist ein Prozess. Wir verwenden einen methodischen Ansatz, um zu entscheiden, welchen Themen wir uns widmen. Elastic Security Labs verwendet für diesen Ansatz die folgenden vier Schritte:

1) Ideenfindung

2) Umfangsbestimmung

3) Ausführung

4) Veröffentlichung

Wir möchten Sicherheitsteams einen möglichst kompletten Überblick liefern, wenn sie eine Bedrohung erkennen oder eine Sicherheitsstrategie entwickeln.

Dazu müssen wir uns die Bedrohungsforschung als miteinander verknüpfte Fachbereiche vorstellen, wie etwa Threat Intelligence, Erkennungsforschung und Malware-Analysen. Einen kompletten Überblick zu haben, verleiht Ihnen Selbstvertrauen, wenn mitten in der Nacht ein Problem auftritt. Wenn es sich tatsächlich um ein Problem handelt, können Sie außerdem schneller reagieren.

Organisationen entdecken Elemente von Einbruchsversuchen oft recht früh, wobei diese Beobachtungen jedoch häufig verworfen oder missverstanden werden, was noch schlimmere Folgen nach sich ziehen kann. Indem wir Informationen zu diesem Prozess liefern und die Reaktionszeiten verkürzen, können wir den Organisationen helfen, bessere Ergebnisse zu erzielen. Und falls Ihre Organisation Schwierigkeiten hat, Personen mit dem passenden Fachwissen einzustellen oder zu behalten, können Sie von unseren Experten profitieren.

Alle Regeln, Signaturen und Indikatoren, sowie viele Features oder Erweiterungen von Features sind ein direktes Resultat unserer Bedrohungsforschung. Wir versuchen, Bedrohungen, Techniken oder Phänomene tiefgreifend und umfassend zu verstehen, und lernen dabei genug, um unseren Umgang damit zu verbessern. Es geht nicht nur darum, die Bedrohungslandschaft zu beobachten und Berichte darüber zu erstellen. Wir müssen diese Beobachtungen verstehen, um sie in umsetzbare Anleitungen übersetzen zu können.

Forschungspläne von Elastic Security Labs

Wir forschen in verschiedenen Themenbereichen, inklusive Sicherheitsforschung, Malware-Analysen, Kampagnen sowie Gruppen und Taktiken.

Sicherheitsforschung und Malware-Analysen sind entscheidend, wenn ein Großteil der vorhandenen Informationen nur wenig Kontext bietet. Wir möchten, dass Ihr Team die beobachteten Bedrohungen ebenso gut versteht wie wir, und wir möchten Ihnen passende Ressourcen für diese Bedrohungen bereitstellen. Auf diese Weise können Sie Entscheidungen über Ihre Umgebung treffen und dabei berücksichtigen, welche Schäden die Bedrohung angerichtet hat, wozu sie unserer Ansicht nach in der Lage ist, und wie hoch Ihre Risikotoleranz ist.

Dazu veröffentlichen wir Links zu Berichten wie diesem hier für eine Vielzahl von Ressourcen, wie etwa:

- Malware-Analyseberichte für Implantate und Tools

- Hilfsprogramme, die wir für uns selbst entwickelt haben, aber die für Sie möglicherweise hilfreich sind

- Eine Zusammenfassung der Techniken, die wir beobachtet haben

- Artefakte wie Regeln und Signaturen, die Sie aktivieren können

Wir überwachen die Elastic-Telemetrie und zahlreiche externe Ressourcen, um unsere Analysen zu entwickeln, und geben die Ergebnisse an Sie weiter.

Angriffsmuster und entsprechende Analysen sind inzwischen recht üblich und unserer Ansicht nach eine zentrale Komponente für ein ausgereiftes Sicherheitsprogramm. Wir sind ständig auf der Suche nach bisher unbekannten Techniken, Varianten und als Waffe verwendeten Features. Dies hilft uns, unsere Instrumentierung fortlaufend zu modernisieren und andere Elastic-Technikteams beim Priorisieren von Verbesserungen zu unterstützen. Ein eng verwandter Themenbereich ist die Erkennungsforschung, die sich jeder effektiv aneignen kann.

Wenn wir Techniken oder Kategorien von Taktiken erwähnen, stellen wir Links zu entsprechenden Forschungsergebnissen und Artefakten bereit, damit Sie potenziell riskante Grenzfälle Ihrer Umgebung identifizieren und Ihre Anstrengungen besser priorisieren können. Es ist uns wichtig zu erwähnen, dass viele unserer Logik-Repositorys gemeinsam mit der Community betrieben werden. Sie können also selbst Commits ausführen, um der Community zu helfen.

Nicht viele Unternehmen betreiben ein Team ausschließlich für Analysen und Reverse Engineering von Malware, und wenn doch, dann oft zu exorbitanten Preisen. Wir analysieren die Elastic-Telemetrie, externe Statistiken und unsere eigenen Innovationen, um verschiedenste Malware zu identifizieren. Nichts davon wäre möglich ohne unsere vielen herausragenden Partner bei Elastic, die unseren Quellcode teilen und sich dieser Mission verschrieben haben. Ohne unsere Community wäre es ebenso wenig möglich.

Highlights aus aktuellen Studien

Diese Woche möchten wir gerne unsere interessantesten Forschungsartikel sowie einige der neueren Ergebnisse präsentieren.

- Elastic Security Labs hat BLISTER im Dezember letzten Jahres identifiziert, und die Bedrohung wurde dank dieser Forschung praktisch aus dem Internet eliminiert.

- Kürzlich haben unsere Linux-Forscher eine Studie über eBPFdoor veröffentlicht. Diese Methode nutzt eine BPF-Backdoor, um Kampagnen zu starten.

- Unsere meistgelesene Arbeit sind die vier Artikel, die wir über Log4j veröffentlicht haben. Wir haben Log4j schnell identifiziert, eine ausführliche Analyse bereitgestellt, Ihnen gezeigt, wie Sie sich mit Elastic schützen können, und einen Artikel über die Spring-Version nachgeliefert.