CISO 的视角:我为什么阅读《Elastic 全球威胁报告》

又到了一年的这个时候。秋叶变黄,家家户户都在为节日精心筹备,很多供应商也在网络安全月推出了不同的报告。在对逾 10 亿个数据点进行数月的分析之后,Elastic Security Labs 的研究人员上周发布了《2023 年全球威胁报告》。作为 Elastic® 的 CISO,我和我的团队利用去年报告中的发现和预测来制定战略以应对不断变化的威胁态势。今年,我预计我们的团队将会在威胁研究的新发现和预测方面更深入地进行挖掘。需要特别指出的是,我的团队和我在为来年做准备时注意到了下列洞察。

来自报告的主要威胁研究

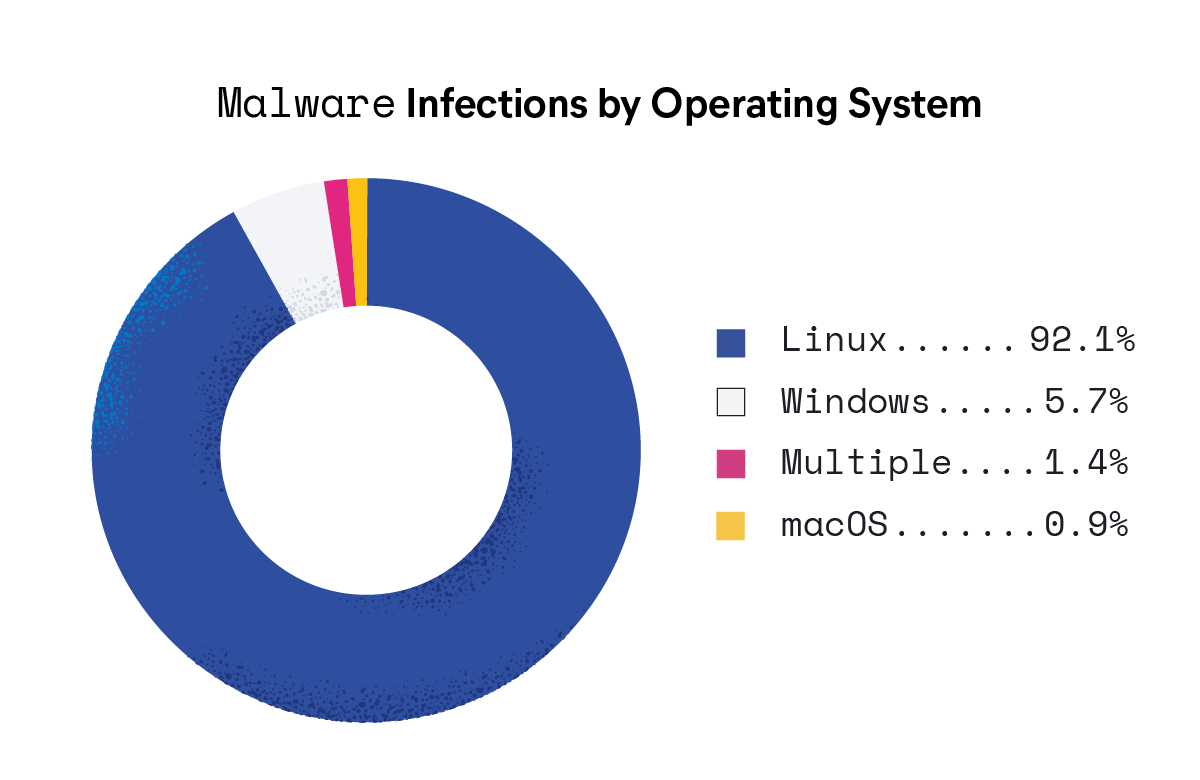

恶意软件威胁:Linux 主导

本报告揭示,基本上所有已发现的恶意软件感染 (92%) 都发生在 Linux 系统上。这一发现与我们密切相关,因为我们要继续推广的云环境主要在 Linux 设备上运行;这同时也说明,安全专业人士亟需解决自身组织内部的 Linux 安全问题。此外,报告还提供了有关勒索软件的流行度和多元化的宝贵洞察——具体说来,开始出现勒索软件即服务 (RaaS) 系列。

云安全威胁:关注基本点

报告强调,随着企业过渡至基于云的环境,威胁行为者正在钻下面这些空子:错误配置、宽松的访问控制措施、不安全的凭据,以及最低特权原则 (PoLP) 的缺失。安全团队必须注意基本的安全防护问题以保护自身环境,并且在监测常见的凭据滥用尝试的同时,致力于实施云服务提供商支持的安全功能。

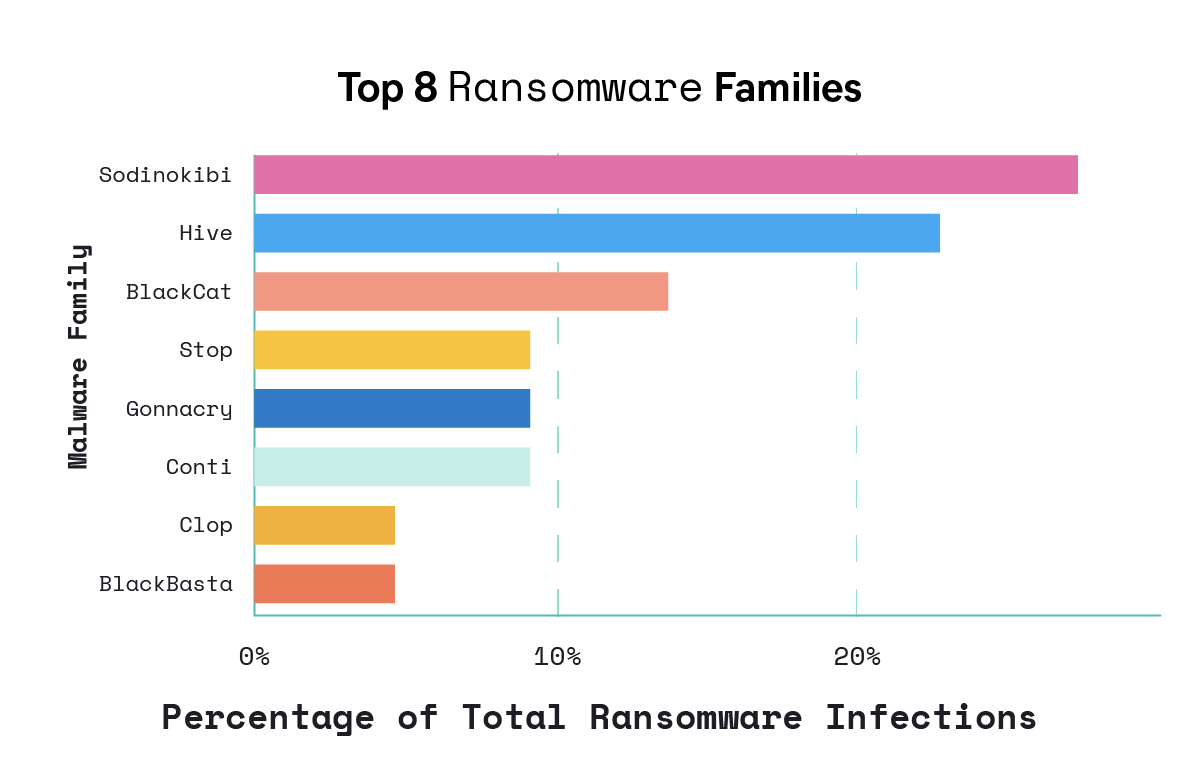

恶意软件威胁:恶意软件即服务

报告指出,所观测到的大部分恶意软件由少量高度流行的勒索软件系列(见下图)和商用现成 (COTS) 工具组成。这是一个很严重的问题,因为受经济因素激励的威胁社区正在越来越多地采用恶意软件即服务 (MaaS) 功能。我们需要认识到从涵盖底层行为的广泛视角出发开发安全功能的重要性,因为这能暴露出其他方法可能无法发现的威胁。

开源安全威胁:降低成本

另一个新出现的趋势是敌手在攻击时使用开源工具,如在 Elastic Security Labs 有关 r77 rootkit 和 JOKERSPY 的文章中所讲。开源工具可供广大人群使用,通常是有着获批用途的合法软件应用程序。安全专业人士、系统管理员和开发人员都会经常用到开源工具。因此,此类工具的使用可以轻松地避开监督,使得安全专业人士很难区分合法用途和恶意使用。

为了应对这些挑战,安全专业人士需要采用一种多维度的安全方法。此方法要包括主动威胁情报、异常检测、行为分析和持续监测。随时了解新出现的开源工具及其在攻击中的潜在应用,这一点至关重要。

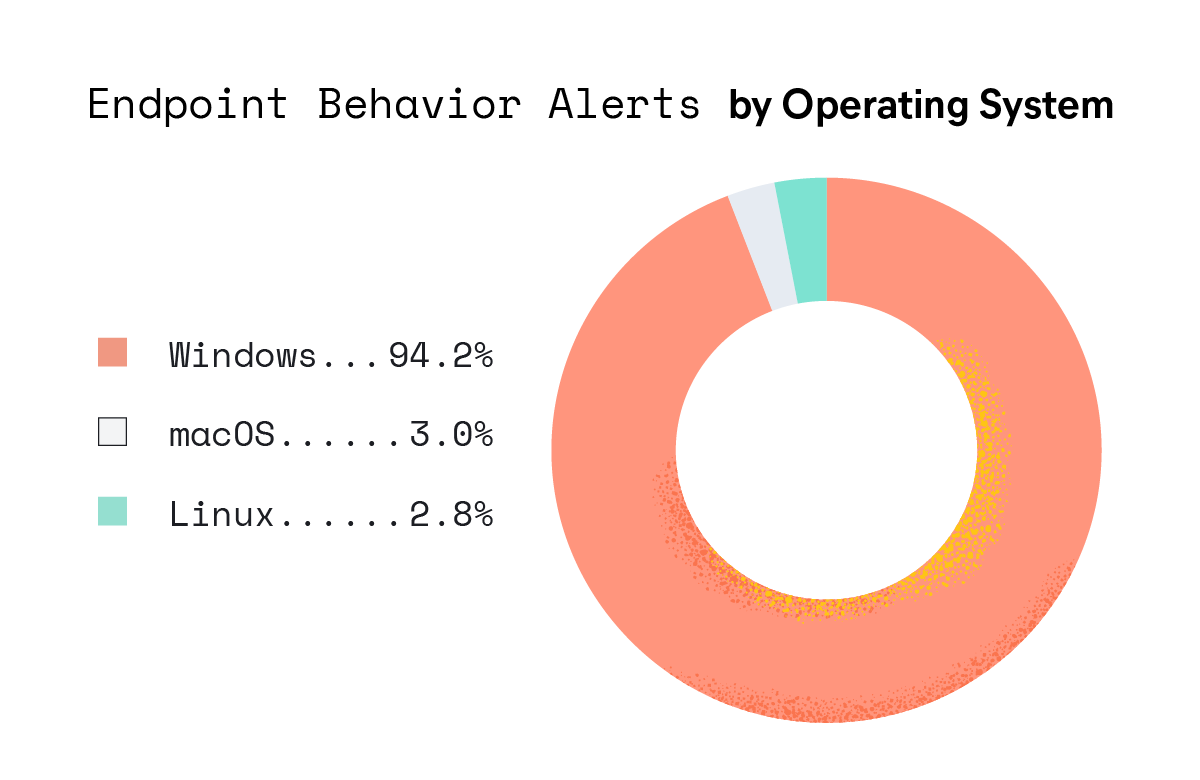

终端行为威胁:防御篡改

报告强调,老练的威胁团体正在采取相关策略,通过退回至边缘设备和平台(因为这里的可见性特别低)来避开安全举措。报告还强调,安全专业人士需要评估其终端安全传感器的防篡改特性,并考虑通过监测项目来跟踪用于禁用安全技术的许多有漏洞的设备驱动程序。

提前准备好应对威胁

《Elastic 全球威胁报告》向我们展示了无边界威胁态势。敌手已经转变为犯罪企业,希望将他们的攻击策略变现。开源工具和商用恶意软件(诸如 RaaS),以及 AI 的使用,都降低了攻击者的准入壁垒。但是仍有一丝希望:自动检测和响应系统开始崛起,该系统能够为所有工程师赋能以更好地保护其基础架构。

作为安全专业人士,我们必须时刻掌握威胁态势。我们要在安全社区内进行协作来分享威胁信息并开发有效的抵制举措,这对于解决越来越多的此类挑战可谓不可或缺。诸如《Elastic 全球威胁报告》之类的报告能向我们提供重要信息并最终提高整个安全行业的水准。欢迎阅读《2023 年全球威胁报告》,此报告不仅能提供有关新兴趋势的见解,还能提供必要知识以帮助我们做出有关安全战略的明智决策。敬请参加此次网络研讨会,和我们一起深入探讨相关洞察。